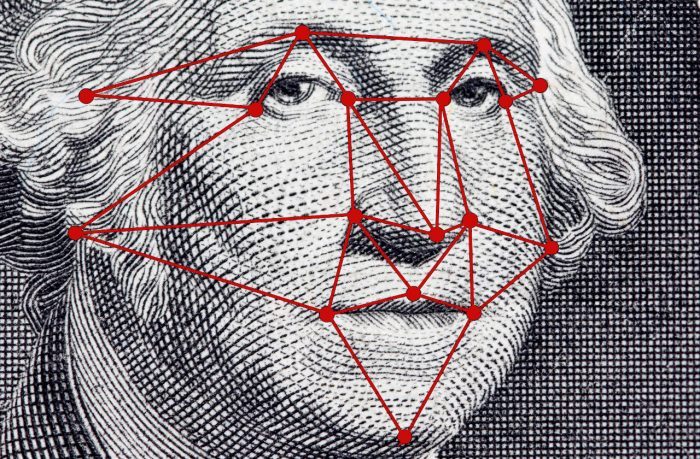

Cómo los trolls utilizan FindFace contra las actrices porno y por qué esto nos afecta a nosotros

Agresivos defensores de la moral buscan las cuentas de actrices porno en VK.com y las ciberacosan al igual que a sus familiares y amigos.

1119 publicaciones

Agresivos defensores de la moral buscan las cuentas de actrices porno en VK.com y las ciberacosan al igual que a sus familiares y amigos.

Los hackers tomaron el control de varios equipos de emisoras de radio FM de Estados Unidos y emitieron un provocativo podcast.

Windows se encuentra en proceso de lanzar nuevos cambios en la famosa Pantalla azul de la muerte, cambios que podrían tener ciertas repercusiones en temas de seguridad.

Con el inicio de la campaña de la declaración de la renta aparecen los clásicos emails fraudulentos que tratan de timar a los más incautos. Los estafadores están enviando un

Cómo todo el mundo hace que aumente la tiranía del Big Data.

Las funciones e inconvenientes de las VPN desde un punto de vista técnico y legal.

Lee nuestro post y averigua si quieres caer en uno de los engaños más recientes de Facebook.

Dicen que Facebook viola gravemente la privacidad de los usuarios. ¿Es cierto? Y ¿Por qué las autoridades europeas lo afirman?

Gracias a un bug en el ransomware Petya, surge un descifrador que puede ayudar a los afectados.

Los gobiernos de EE.UU. y Canadá están hartos de la tiranía del ransomware. Expertos de ambos países analizaron los incidentes más recientes y ofrecieron asesoramiento a sus ciudadanos.

WhatsApp ha implementado el cifrado end-to-end basado en el protocolo de señal. Kaspersky Daily explica por qué es una buena noticia y cuáles son los beneficios para los usuarios.

Estos incidentes parecen sacados de una película, pero están basados en historias reales. Es casi imposible evitar un ataque de hackeo dirigido y aquí te explicamos por qué.

Una app store pirata ha engañado a Apple pasando la revisión de su código y está robando las credenciales de los usuarios a través del método de ataque llamado FairPlay Man-in-the-Middle.

Utilizar Safari en tu móvil sin tener un bloqueador de anuncios no es buena idea. ¡Puedes remediar esta situación con la ayuda de nuestra nueva app para iOS, Kaspersky AdCleaner!

Cryptolocker ya era grave, CTB-Locker peor y el nuevo ransomware, Petya, es un desastre total.

Ya sabemos que el Big Data es increíble, pero como cualquier otra tecnología, especialmente una nueva, tiene sus problemas. Veamos lo que podría ir mal con sus implementaciones.

Locky, el ransomware recién nacido ha cifrado datos de pacientes en dos hospitales de Estados Unidos. Explicando este nuevo dilema y cómo detenerlo.

Formas en que un hacker puede acceder a las llamadas de un usuario

Al criar a nuestros hijos en la era digital, las reglas cambian constantemente. Los padres necesitan encontrar las forma más nueva y práctica de criar niños con nuestras vidas conectadas.

¿Qué pasa cuando los verdaderos ciberexpertos llegan a la televisión para detener el cibercrimen?