El origen de Stuxnet

Las 5 primeras víctimas de Stuxnet fueron elegidas deliberadamente por los hackers, permitiéndoles ejecutar un ataque con Uranio en Netenz.

1119 publicaciones

Las 5 primeras víctimas de Stuxnet fueron elegidas deliberadamente por los hackers, permitiéndoles ejecutar un ataque con Uranio en Netenz.

Se ha vuelto una rutina proteger perfiles de redes sociales, bancos de fotos, smartphones, ordenadores, cuentas de banco y muchos otros bienes.

Los investigadores descubrieron y divulgaron ayer la vulnerabilidad explotada por el malware WireLurker

Ha llegado la versión de Apple OS X Yosemite (10.10) y es hora de ver qué nos ofrece desde el punto de vista de la seguridad.

El ciberespionaje es el arma por excelencia del siglo 21.

Activar una docena de ajustes de seguridad de iOS para mejorar la protección de tu dispositivo no suena mal.

¿Sabías que el eslabón más débil de la cadena de seguridad que protege tus datos personales, archivos del banco y otra información importante, eres tú?

¿De qué sirve proteger la privacidad, si hay usuarios descuidados que están dispuestos a dar a conocer sus datos personales a cualquiera a través de las redes sociales?

Se ha producido un gran revuelo, tras las revelaciones por parte de Apple y Google.

La industria automovilística hace un esfuerzo para conseguir que la comunicación entre un coche y su dueño sea lo más fácil posible.

Aquí tienes el siguiente capítulo de la Guía de Supervivencia del Cibermundo.

Aquí tienes el siguiente capítulo de la Guía de Supervivencia del Cibermundo.

Aquí tienes el siguiente capítulo de la Guía de Supervivencia del Cibermundo.

¿Qué es lo que necesita un espía para poder recopilar información de una víctima?

Aquí tienes el siguiente capítulo de la Guía de Supervivencia del Cibermundo.

Aquí tienes el siguiente capítulo de la Guía de Supervivencia del Cibermundo.

Una tendencia clave hoy en día en el negocio de los cibercriminales es la legalización del cibercrimen

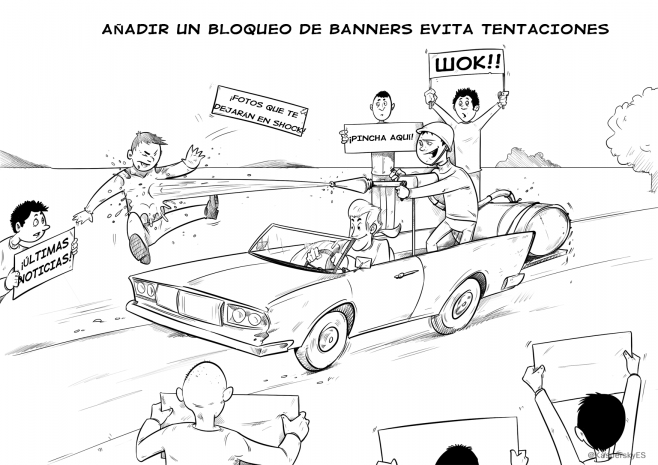

Aquí tienes el siguiente capítulo de la Guía de Supervivencia del Cibermundo.

Aquí tienes el siguiente capítulo de la Guía de Supervivencia del Cibermundo.

Aquí tienes el siguiente capítulo de la Guía de Supervivencia del Cibermundo

El cryptoware es uno de los tipos de malware que más rápido crece y afecta principalmente a usuarios finales.