Hace poco, nuestras tecnologías evitaron un ataque contra una empresa surcoreana. Pensarás que este es nuestro día a día, pero al analizar las herramientas de los cibercriminales, nuestros expertos identificaron dos vulnerabilidades de día cero. La primera la encontraron en el motor de Javascript de Internet Explorer 11, lo que permitió que los atacantes ejecutaran código arbitrario a distancia. La segunda se detectó en un servicio del sistema operativo, la cual dejó a los atacantes elevar sus privilegios y realizar acciones no autorizadas.

Los exploits de estas vulnerabilidades operaron en conjunto. Primero, le entregaron sigilosamente a la víctima un script malicioso que un agujero en Internet Explorer 11 permitió ejecutar; luego, un defecto en el servicio del sistema amplió aún más los privilegios del proceso malicioso y, como resultado, los atacantes pudieron tomar el control del sistema. Su objetivo era comprometer los ordenadores de varios empleados y penetrar la red interna de la organización.

Nuestros expertos han nombrado a esta campaña maliciosa Operación PowerFall. De momento, los investigadores no han identificado ninguna conexión clara entre esta campaña y actores conocidos. No obstante, dada la similitud entre ambos exploits, no han descartado la participación de DarkHotel.

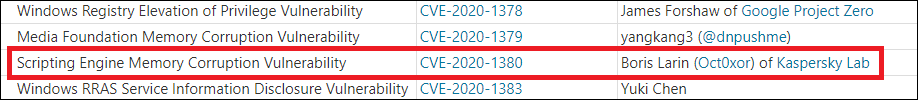

Cuando nuestros investigadores informaron a Microsoft de sus conclusiones, la empresa afirmó que ya estaba al tanto de la segunda vulnerabilidad (en el servicio del sistema) y que ya tenía un parche para resolverla. Pero, hasta que les informamos de la primera vulnerabilidad (en IE11), creían que no era posible explotarla.

¿Es CVE-2020-1380 muy peligrosa?

La primera vulnerabilidad está en la biblioteca jscript9.dll y todas las versiones de Internet Explorer desde IE9 la usan por defecto. Es decir, el exploit para esta vulnerabilidad es peligroso para las versiones modernas del navegador. (“Moderno” es quizás un adjetivo algo inexacto, ya que Microsoft ha dejado de desarrollar Internet Explorer después del lanzamiento de Edge, con Windows 10). Pero, junto con Edge, Internet Explorer todavía se encuentra instalado por defecto en el Windows más reciente y sigue siendo un componente importante del sistema operativo.

Y, si has decidido no usar IE y no es tu navegador por defecto, eso no significa que tu sistema no se pueda infectar mediante un exploit de IE ya que hay aplicaciones que a veces lo usan. Por ejemplo, Microsoft Office utiliza IE para mostrar contenido en video en los documentos. Los cibercriminales también pueden aprovechar Internet Explorer mediante otras vulnerabilidades.

CVE-2020-1380 pertenece a la clase Use-After-Free (UAF), una vulnerabilidad que aprovecha el uso incorrecto de la memoria dinámica. Puedes leer una descripción técnica detallada sobre el exploit con los indicadores de compromiso en la publicación “Internet Explorer 11 and Windows 0-day exploits full chain used in Operation PowerFall” (en inglés) en el sitio web de Securelist.

Cómo protegerte

El 9 de junio del 2020, Microsoft lanzó un parche para CVE-2020-0986 (en el kernel de Windows) y la segunda vulnerabilidad CVE-2020-1380, recibió un parche el 11 de agosto. Si actualizas tus sistemas operativos periódicamente, éstos ya deberían estar protegidos contra los ataques del tipo empleado en la Operación PowerFall.

Sin embargo, las vulnerabilidades de día cero emergen todo el tiempo. Para mantener tu empresa a salvo, necesitas una solución con tecnologías antiexploits, como Kaspersky Security for Business. Uno de sus componentes, el subsistema Exploit Prevention, identifica los intentos de aprovechamiento de las vulnerabilidades de día cero.

Además, recomendamos que se utilicen navegadores modernos que reciban actualizaciones de seguridad con regularidad.

vulnerabilidades

vulnerabilidades