Nuestras tecnologías de detección y prevención de exploits han identificado una nueva oleada de ciberataques con malware, hasta ahora, desconocidos. Durante el análisis, los expertos de nuestro Equipo Global de Investigación y Análisis (en inglés, GReAT) detectaron que se trataba de un ataque dirigido técnicamente sofisticado, lo que sugiere que un grupo APT (respaldado por un Estado) está detrás de la operación. El ataque coincidió con una vulnerabilidad de día cero en el navegador Chrome, circunstancia que informamos de inmediato a Google. Afortunadamente, la compañía implementó rápidamente un parche para corregirla.

¿Qué es el ataque APT de la Operación ForumTroll?

Nuestras tecnologías de detección y prevención de exploits han identificado una nueva oleada de ciberataques con malware que no se conocía hasta la fecha. Al analizarlo, los expertos de nuestro Equipo Global de Investigación y Análisis (GReAT) concluyeron que se trataba de un ataque dirigido técnicamente sofisticado, lo que sugiere que un grupo APT patrocinado por un Estado está detrás del mismo. La ofensiva aprovechó una vulnerabilidad desconocida hasta el momento en el navegador Chrome. Tras detectarla, informamos de forma inmediata a Google, que actuó con rapidez y lanzó una actualización de seguridad para solucionarla.

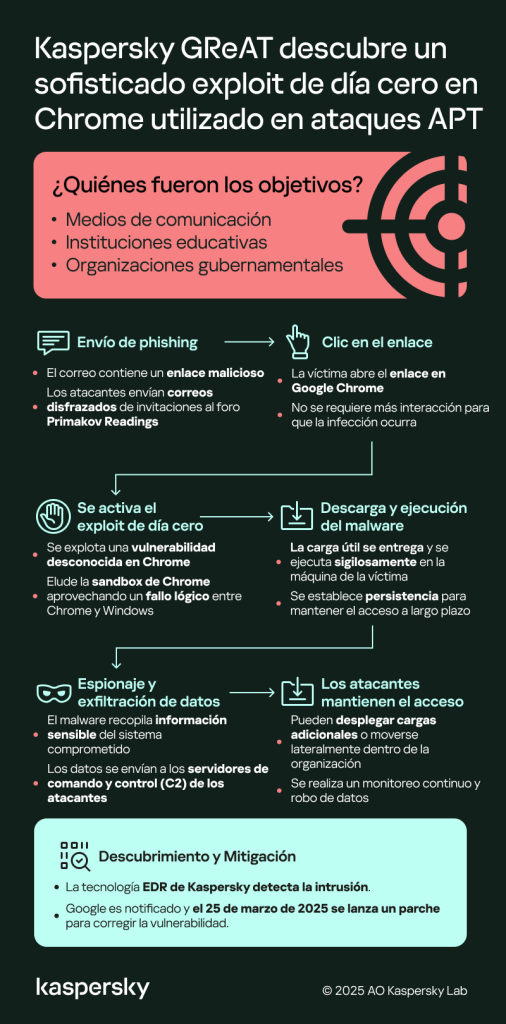

La amenaza comienza con un correo electrónico de phishing que simula ser una invitación al foro internacional de economía y ciencias políticas Lecturas Primakov. El cuerpo del mensaje, por su parte, contenía dos enlaces que aparentaban dirigir al programa del evento y al formulario de inscripción, pero que, en realidad, redirigían al sitio web del atacante. A consecuencia de ello, si un usuario de Windows con el navegador Google Chrome (o cualquier otro basado en Chromium) decidía hacer clic en los enlaces, su ordenador quedaría inmediatamente infectado sin requerir ninguna acción adicional por parte de la víctima.

A continuación, entró en juego el exploit para la vulnerabilidad CVE-2025-2783, que permite eludir los mecanismos de defensa del navegador Chrome.

Aún es pronto para compartir detalles técnicos, pero la esencia de la vulnerabilidad puede radicar en un error lógico en la interacción entre Chrome y el sistema operativo Windows, cuya naturaleza permite evadir la protección del sandbox del navegador. Una descripción técnica algo más detallada del ataque, junto con los indicadores de compromiso, puede encontrarse en nuestro blog Securelist.

En breve, nuestros expertos del GReAT publicarán un análisis técnico exhaustivo de la vulnerabilidad y el ataque APT una vez que la mayoría de los usuarios haya instalado el parche recientemente publicado.

¿A quién iba dirigido el ataque APT de la Operación ForumTroll?

El ataque comprendía el envío de invitaciones falsas al evento, con enlaces personalizados, tanto a representantes de medios rusos, como a empleados de instituciones educativas. En cuanto a la motivación de la ofensa, según nuestros expertos del GReAT, el objetivo de los atacantes podría haber sido el espionaje.

¿Cómo mantenerse protegido?

Cabe destacar que, en el momento de redactar esta publicación, el ataque ya no estaba activo: el enlace de phishing redirigía a los usuarios al sitio web legítimo de las Lecturas Primakov. Sin embargo, los atacantes podrían reactivar en cualquier momento el mecanismo de entrega del exploit y comenzar una nueva oleada de ataques.

Gracias al análisis de nuestros expertos, los desarrolladores de Google Chrome han corregido rápidamente la vulnerabilidad CVE-2025-2783, por lo que recomendamos asegurarse de que su organización utiliza una versión del navegador actualizada, al menos a la versión 134.0.6998.177/.178.

También se recomienda el uso de soluciones de seguridad confiables equipadas con tecnologías modernas de detección y prevención de exploits en todos los dispositivos corporativos conectados a internet.

Nuestros productos detectan exitosamente todos los exploits y demás malware utilizados en este ataque APT.

vulnerabilidades

vulnerabilidades