Nuestros teléfonos inteligentes y otros dispositivos recopilan y transmiten cada día cantidades ingentes de datos sobre nosotros a docenas, quizá cientos, de terceras empresas. Esto incluye información sobre nuestra ubicación, y el mercado de esta información es enorme. Por supuesto, la compraventa se realiza sin nuestro conocimiento, lo que crea oscuros riesgos para nuestra privacidad.

El reciente hackeo del broker de datos de localización Gravy Analytics ilustra claramente los peligros potenciales de este tipo de prácticas. Este artículo analiza el funcionamiento de los intermediarios de datos y lo que puede ocurrir si se filtra la información que recopilan. También te damos consejos sobre lo que puedes hacer para proteger tus datos de localización.

Qué son los brokers de datos de localización

Los brokers de datos son empresas que recopilan, procesan y venden información sobre los usuarios. Obtienen esta información de aplicaciones móviles, redes de publicidad en línea, sistemas de análisis en línea, operadores de telecomunicaciones y muchas otras fuentes, desde dispositivos inteligentes para el hogar hasta automóviles.

En teoría, estos datos solo se recopilan con fines analíticos y publicitarios. Sin embargo, en la práctica, no suelen existir restricciones de uso y, aparentemente, cualquiera puede comprarlos. Por lo tanto, en el mundo real, tus datos pueden utilizarse prácticamente para cualquier fin. Por ejemplo, una investigación realizada el año pasado reveló que los brokers de datos comerciales, directamente o a través de intermediarios, pueden incluso prestar servicios a agencias de inteligencia gubernamentales.

Los brokers de datos recopilan todo tipo de información del usuario, y una de las categorías más importantes y confidenciales son los datos de localización. De hecho, hay tanta demanda que, además de los agentes de datos más generalistas, existen empresas que se dedican específicamente a esto.

Se trata de los brokers de datos de localización: organizaciones que se especializan en recopilar y vender información sobre la ubicación del usuario. Uno de los principales actores en este segmento es la empresa estadounidense de localización Gravy Analytics, que se fusionó con la noruega Unacast en 2023.

La filtración de datos de Gravy Analytics

En enero de 2025, se conoció la noticia de una filtración de datos en Gravy Analytics. Al principio se limitó a informes no oficiales basados en una publicación que apareció en un foro privado ruso de piratas informáticos. El autor afirmó haber atacado a Gravy Analytics y haber robado los datos de localización de millones de usuarios, lo cual probó con capturas de pantalla del botín de datos.

No pasó mucho tiempo hasta que llegó la confirmación oficial. Según la legislación noruega, la empresa matriz de Gravy Analytics, Unacast, estaba legalmente obligada a notificar a la agencia de regulación nacional.

El comunicado de la empresa informó que el 4 de enero, una persona no autorizada accedió al entorno de almacenamiento en la nube AWS de Gravy Analytics “a través de una clave de acceso malversada”. El intruso “obtuvo ciertos archivos que podrían contener datos personales”.

Análisis de los datos que se filtraron en Gravy Analytics

Unacast y Gravy Analytics no se apresuraron a especificar qué datos podrían haberse visto vulnerados. Sin embargo, a los pocos días, un investigador de seguridad independiente publicó su propio análisis detallado de la información filtrada basándose en una muestra de los datos robados que había podido obtener.

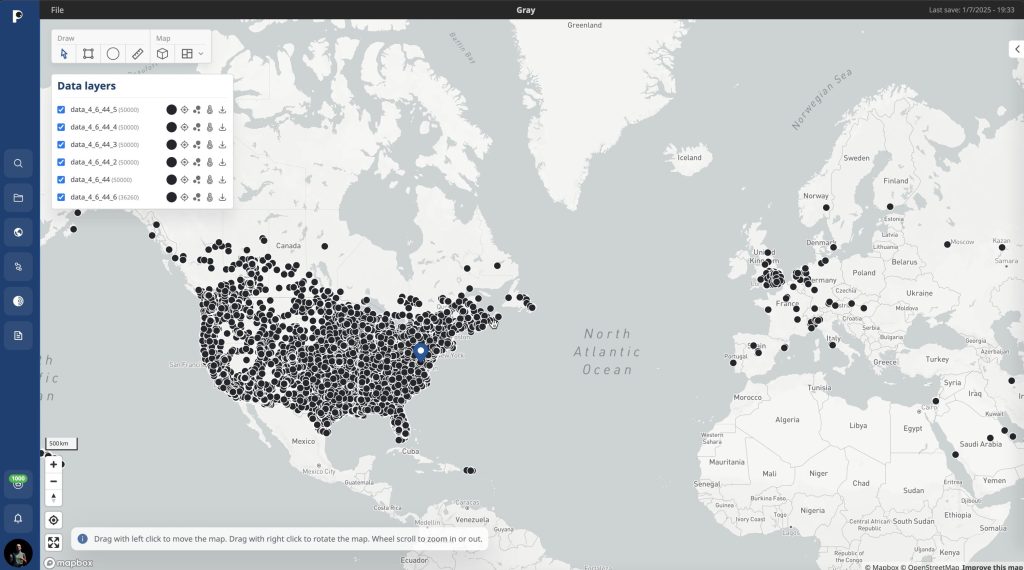

La filtración de Gravy Analytics incluye datos de localización de usuarios de todo el mundo. Fuente.

Resultó que el ataque a Gravy Analytics filtró un gigantesco conjunto de datos de localización de usuarios de todo el mundo, desde Rusia hasta Estados Unidos. El fragmento analizado por el investigador tenía un tamaño de 1,4 GB y estaba compuesto por alrededor de 30 millones de registros, en su mayoría recopilados en los primeros días de enero de 2025. Según el hacker, la base de datos robada era de 10 TB, lo que significa que podría contener más de 200 000 millones de registros.

Las aplicaciones móviles recopilaban estos datos, que Gravy Analytics adquiría para agregarlos y venderlos posteriormente a sus clientes. Como se mostró en el análisis de la filtración, la lista de aplicaciones utilizadas para recopilar datos de localización asciende a miles. Por ejemplo, la muestra estudiada contenía datos recopilados de 3455 aplicaciones de Android, incluidas aplicaciones de citas.

Los datos de localización de los usuarios británicos de Tinder son un ejemplo de lo que se puede encontrar en los datos filtrados de Gravy Analytics. Fuente.

Seguimiento y desanonimización de usuarios con los datos filtrados de Gravy Analytics

Lo más desagradable del ataque a Gravy Analytics es que la base de datos filtrada está vinculada a identificadores de publicidad: IDFA para iOS y AAID para dispositivos Android. En muchos casos, esto permite rastrear los movimientos de los usuarios a lo largo del tiempo. A continuación, por ejemplo, se muestra un mapa de este tipo de movimientos en las inmediaciones de la Casa Blanca en Washington, D. C. (hay que recordar que esta visualización utiliza solo una pequeña muestra de los datos robados; la base de datos completa contiene muchos más):

os datos filtrados de Gravy Analytics vinculados a los identificadores de publicidad se pueden usar para rastrear los movimientos de los usuarios a lo largo del tiempo. Fuente.

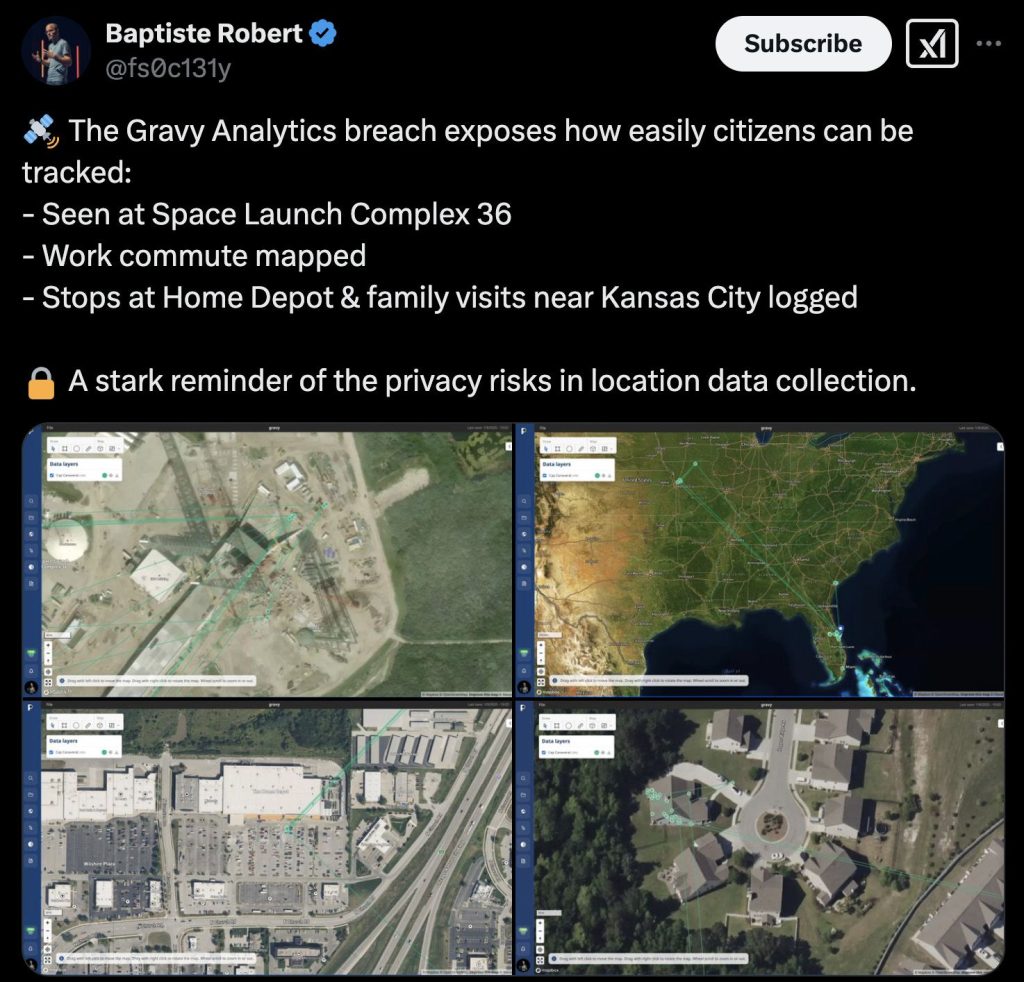

Peor aún, algunos datos pueden desanonimizarse. Por ejemplo, el investigador pudo rastrear los movimientos de un usuario que visitó la plataforma de lanzamiento de Blue Origin:

Un ejemplo de desanonimización de datos de usuarios utilizando los datos de localización filtrados de Gravy Analytics. Fuente.

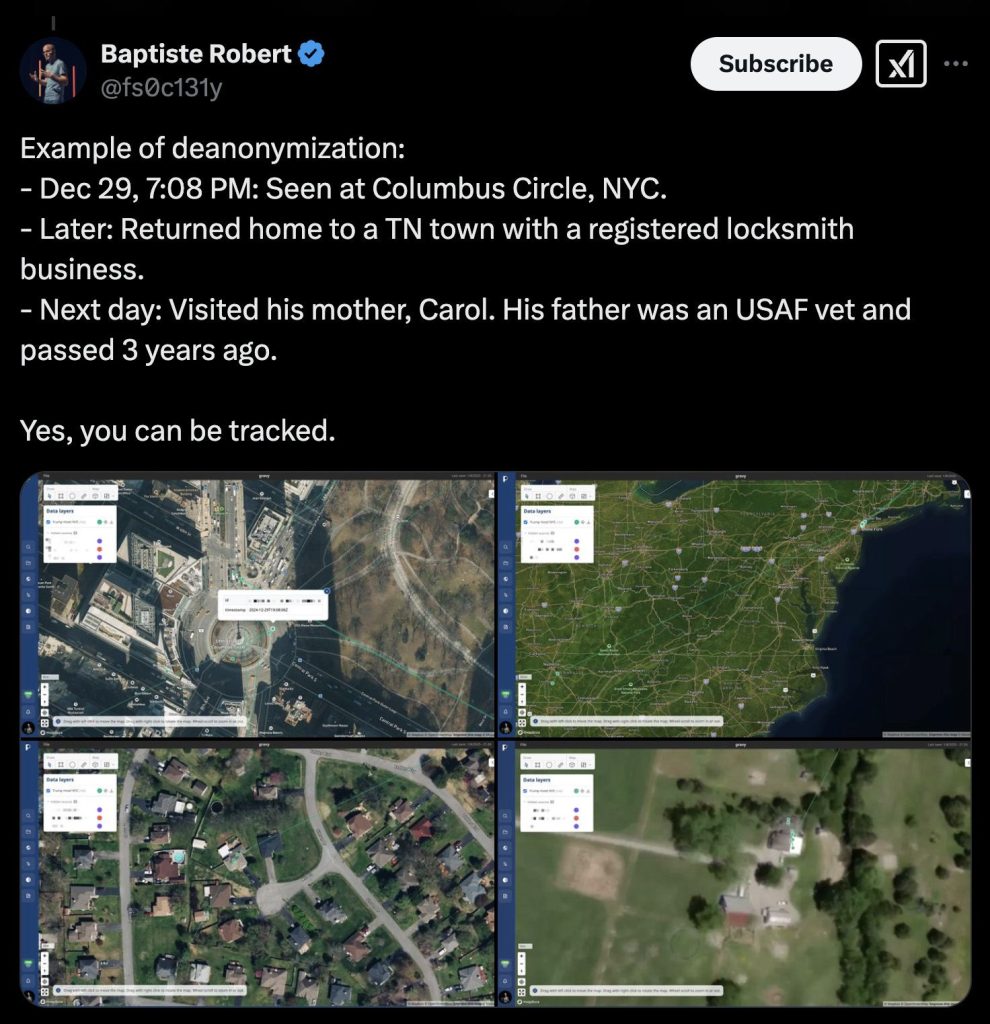

Otro ejemplo: el investigador pudo rastrear los movimientos de un usuario desde el monumento en Columbus Circle, ubicado en Manhattan, ciudad de Nueva York, hasta su casa en Tennessee, y luego a la casa de sus padres al día siguiente. Basándose únicamente en datos de inteligencia de código abierto (OSINT, Open Source Intelligence), el investigador obtuvo mucha información sobre esta persona, incluido el nombre de su madre y el hecho de que su difunto padre fue un veterano de la Fuerza Aérea de los Estados Unidos.

Otro ejemplo de desanonimización de datos de usuarios utilizando los datos de localización filtrados de Gravy Analytics. Fuente.

La filtración de datos de Gravy Analytics demuestra los grandes riesgos asociados a la industria de los agentes de datos, y a la de datos de localización en particular. Como resultado del ataque, un enorme volumen de registros de localización de usuarios recopilados por aplicaciones móviles se convirtió en dominio público.

Estos datos permiten rastrear los movimientos de una gran cantidad de personas con bastante exactitud. Aunque la base de datos filtrada no contiene identificadores personales directos como nombres y apellidos, números de identificación, direcciones o números de teléfono, la vinculación con identificadores de publicidad puede, en muchos casos, conducir a la desanonimización. Así, a partir de varios cuasidentificadores, es posible establecer la identidad de un usuario, averiguar dónde vive y trabaja, así como rastrear sus conexiones sociales.

¿Cómo proteger tus datos de localización?

Lamentablemente, la recopilación de datos sobre la ubicación de los usuarios ahora es una práctica tan extendida que no es una pregunta fácil de responder. Por desgracia, no hay ningún interruptor que puedas activar para impedir que todas las empresas de Internet del mundo recopilen tus datos.

Dicho esto, al menos puedes minimizar la cantidad de información de localización que cae en manos de los agentes de datos. A continuación, te explicamos cómo:

- Sé firme con las aplicaciones que solicitan acceso a los datos de localización. A menudo, funcionan bien sin él, así que, a menos que haya una razón convincente para que la aplicación conozca tu localización, simplemente di que no.

- Configura cuidadosamente la privacidad en las aplicaciones que realmente necesitan tu geolocalización para funcionar. Por ejemplo, puedes consultar guías para configurar las aplicaciones más populares.

- No permitas que las aplicaciones rastreen tu localización en segundo plano. Al conceder permisos, elige siempre la opción “Solo mientras se usa la aplicación”.

- Desinstala las aplicaciones que ya no utilizas. En general, intenta mantener al mínimo las aplicaciones de tu teléfono inteligente, así reducirás la cantidad de posibles recopiladores de datos en tu dispositivo.

- Si usas dispositivos Apple iOS, iPadOS o tvOS, desactiva el seguimiento de aplicaciones. Esto evitará la desanonimizacion de los datos recopilados sobre ti.

- Si usas Android, elimina el identificador de publicidad del dispositivo. Si esta opción no está disponible en la versión de tu sistema operativo, restablece el identificador de publicidad periódicamente.

- Instala una solución de seguridad resistente capaz de bloquear el seguimiento de anuncios en todos tus dispositivos.

Para más consejos sobre cómo frenar a los brokers de datos generalistas que recopilan información sobre ti, consulta nuestra publicación Anunciantes que comparten datos sobre ti con… agencias de inteligencia.

privacidad

privacidad

Consejos

Consejos