Battle City, conocido coloquialmente como “ese juego de tanques”, es un símbolo de una era pasada. Hace unos 30 años, los jugadores metían un cartucho en su consola, se ponían frente a un voluminoso televisor y destruían oleadas de tanques enemigos hasta que limpiaban toda la pantalla.

En la actualidad, el mundo es un lugar diferente, pero los juegos de tanques siguen siendo muy populares. Las versiones modernas ofrecen a los jugadores no solo la emoción del juego, sino también la oportunidad de ganar NFT. Los ciberdelincuentes también tienen algo que ofrecer: un ataque sofisticado dirigido a los entusiastas de esos criptojuegos.

Puerta trasera y exploit de día cero en Google Chrome

Esta historia comienza en febrero de 2024, cuando nuestra solución de seguridad detecta la puerta trasera Manuscrypt en el ordenador de un usuario en Rusia. Conocemos muy bien esta puerta trasera, ya que el grupo Lazarus APT ha utilizado varias versiones de ella desde al menos 2013. Así pues, dado que ya conocemos la herramienta principal y los métodos utilizados por los atacantes, ¿qué tiene de especial este incidente en particular?

Estos piratas informáticos generalmente se dirigen a grandes organizaciones como bancos, empresas de TI, universidades e incluso organismos gubernamentales. Sin embargo, en esta ocasión Lazarus atacó a un usuario individual, ¡y colocó una puerta trasera en un ordenador personal! Los ciberdelincuentes atrajeron a la víctima a un sitio de juegos y, con ello, obtuvieron acceso completo a su sistema. Lo lograron gracias a tres factores:

- El irresistible deseo de la víctima de disfrutar de su juego de tanques favorito en un nuevo formato

- Una vulnerabilidad de día cero en Google Chrome

- Un exploit que permitía la ejecución remota de código en el proceso de Google Chrome

Pero no es necesario que te preocupes por esto que te contamos: desde entonces, Google ha lanzado una actualización del navegador, ha bloqueado el sitio web del juego de tanques y le ha dado las gracias a los investigadores de seguridad de Kaspersky. De todas formas, por si acaso, nuestros productos detectan tanto la puerta trasera Manuscrypt como el exploit. Hemos profundizado en los detalles de esta historia en el blog de Securelist.

Cuentas falsas

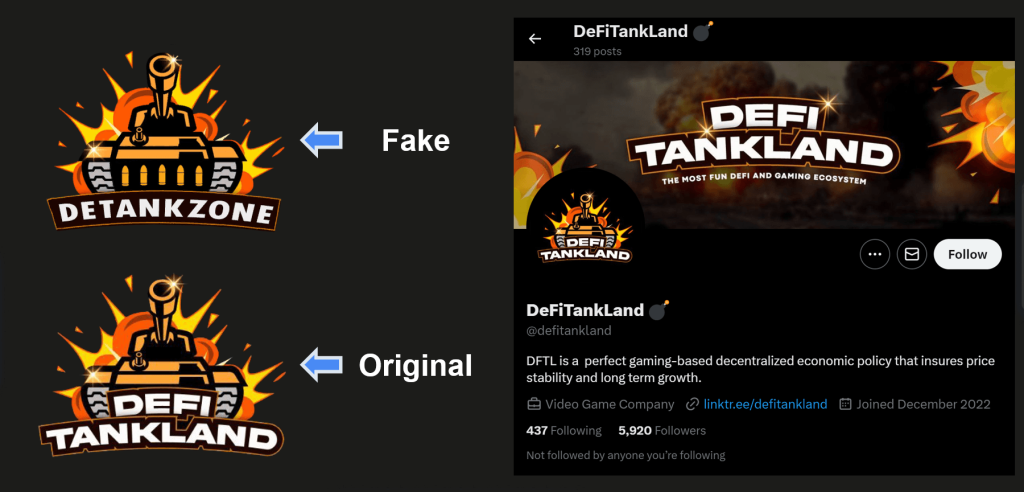

Al inicio de la investigación, pensamos que el grupo se había tomado todas las molestias del mundo: “¿se habían atrevido a crear un juego completo solo para una estafa?” Pero pronto nos dimos cuenta de lo que realmente habían hecho. Los ciberdelincuentes habían basado su juego, DeTankZone, en el juego existente DeFiTankLand. Realmente se esforzaron muchísimo: robaron el código fuente de DeFiTankLand y crearon cuentas falsas en las redes sociales para su versión falsa.

Casi al mismo tiempo, en marzo de 2024, el precio de la criptomoneda DefitankLand (sic) se desplomó: los desarrolladores del juego original anunciaron que habían pirateado su cartera fría y que “alguien” les había robado 20.000 USD. La identidad de este “alguien” sigue siendo un misterio. Los desarrolladores creen que fue alguien de su propio equipo, pero sospechamos que las manos omnipresentes de Lazarus estaban implicadas.

Los ciberdelincuentes orquestaron una campaña de promoción en toda regla para su juego: aumentaron el número de seguidores en X (antes Twitter), enviaron ofertas de colaboración a cientos de influencers de criptomonedas (también víctimas potenciales), crearon cuentas premium de LinkedIn y organizaron oleadas de correos electrónicos de phishing. Como resultado, el juego falso obtuvo incluso más popularidad que el original (6000 seguidores en X frente a los 5000 de la cuenta del juego verdadero).

Cómo jugamos a los tanques

Veamos ahora la parte más divertida: el sitio malicioso al que Lazarus atrajo a sus víctimas ofrecía la oportunidad no solo de “probar” un exploit del navegador de día cero, sino también de jugar a una versión beta del juego. Como en Kaspersky somos muy aficionados a los clásicos, no pudimos resistirnos a probar esta nueva y prometedora versión. Descargamos un archivo que parecía completamente legítimo: 400 MB de tamaño, estructura de archivos correcta, logotipos, elementos de interfaz de usuario y texturas de modelos 3D. Así pues, ¡abrimos el juego!

El menú de inicio de DeTankZone nos recibe con un aviso para que introduzcamos una dirección de correo electrónico y una contraseña. Primero intentamos iniciar sesión con contraseñas comunes, como “12345” o “password”, pero no funcionaba. “No pasa nada”, pensamos. “Tendremos que registrar una cuenta nueva y ya está”. De nuevo, no hubo suerte. El sistema no nos dejaba jugar.

Además, ¿por qué se incluyen texturas de modelos 3D y otros archivos en la carpeta del juego? ¿Podrían ser realmente otros componentes del malware? En realidad, no llegaron a ese extremo. Realizamos ingeniería inversa del código y descubrimos los elementos responsables de la conexión al servidor del juego. En esta versión falsa, dichos elementos no funcionaban. Así pues, en teoría, era posible jugar al juego. Con un poco de paciencia y algo de programación, lo conseguimos: sustituimos el servidor pirata por el nuestro y el tanque rojo “Boris” pudo entrar en acción.

El juego nos recordó a los juegos shareware de hace veinte años; sin duda valió la pena todo nuestro esfuerzo

Lecciones de este ataque

La conclusión clave es que incluso los enlaces web aparentemente inofensivos pueden terminar con el secuestro de tu ordenador. Los ciberdelincuentes perfeccionan constantemente sus tácticas y métodos. Lazarus ya está empleando la IA generativa con cierto éxito, lo que significa que podemos esperar ataques aún más sofisticados en el futuro gracias a ella.

Las soluciones de seguridad también están evolucionando, gracias a la integración efectiva de la IA. Puedes obtener más información aquí y aquí. Por lo tanto, lo único que los usuarios habituales de Internet deben hacer es asegurarse de proteger sus dispositivos y mantenerse al día de las últimas estafas. Afortunadamente, Kaspersky Daily facilita esta tarea: suscríbete para no perderte ninguna noticia importante.

estafa

estafa

Consejos

Consejos