La galería de tu teléfono inteligente puede contener fotografías y capturas de pantalla de información importante que guardas allí por motivos de seguridad o conveniencia, como documentos, acuerdos bancarios o frases de seguridad para recuperar carteras de criptomonedas. Todos estos datos pueden ser robados por una aplicación maliciosa como el ladrón SparkCat que hemos descubierto. Este malware actualmente está configurado para robar datos de carteras criptográficas, pero podría reutilizarse fácilmente para robar cualquier otra información valiosa.

Lo peor es que este malware ha llegado a las tiendas de aplicaciones oficiales y ha generado casi 250.000 descargas de aplicaciones infectadas solo desde Google Play. Aunque ya se han encontrado aplicaciones maliciosas en Google Play anteriormente, esta es la primera vez que se detecta un troyano ladrón en App Store. ¿Cómo funciona esta amenaza y qué puedes hacer para protegerte?

Complementos maliciosos para aplicaciones legítimas

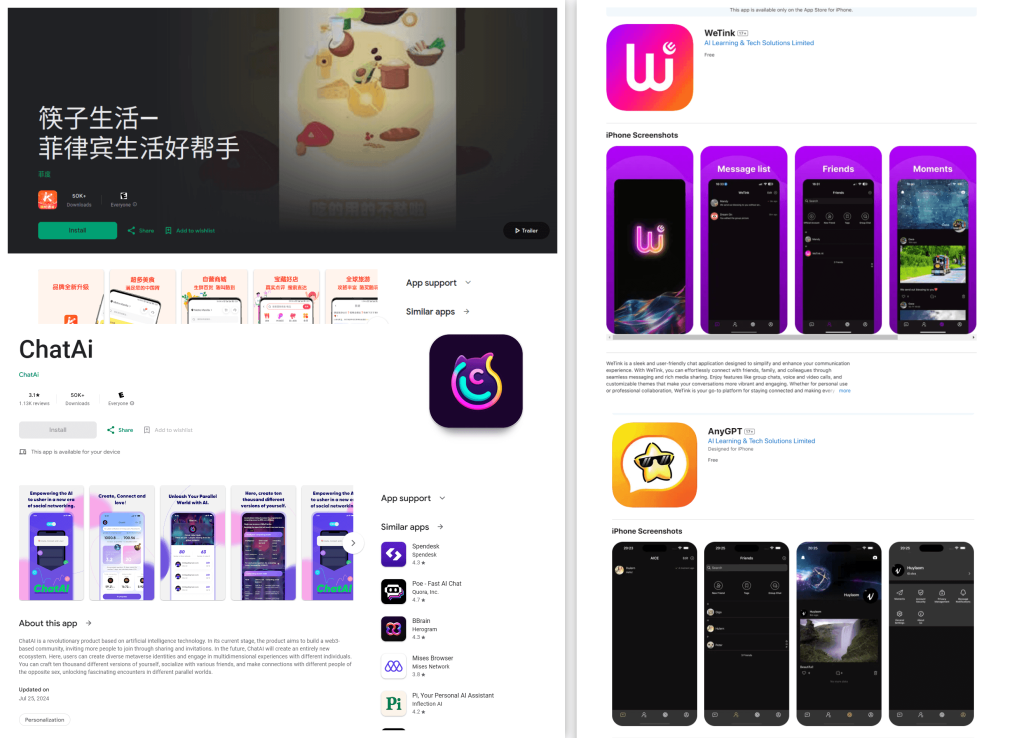

Las aplicaciones que contienen componentes maliciosos de SparkCat se dividen en dos categorías. Algunas de ellas, como numerosos servicios de mensajería instantánea similares del mismo desarrollador que afirman tener funciones de IA, fueron claramente diseñadas como cebo. Otras son aplicaciones legítimas: servicios de entrega de alimentos, lectores de noticias y utilidades de carteras criptográficas. Todavía no sabemos cómo la funcionalidad del troyano logró introducirse en estas aplicaciones. Pudo haber sido el resultado de un ataque a la cadena de suministro, donde se infectó un componente de terceros utilizado en la aplicación. Alternativamente, es posible que los desarrolladores hayan incorporado deliberadamente el troyano en sus aplicaciones.

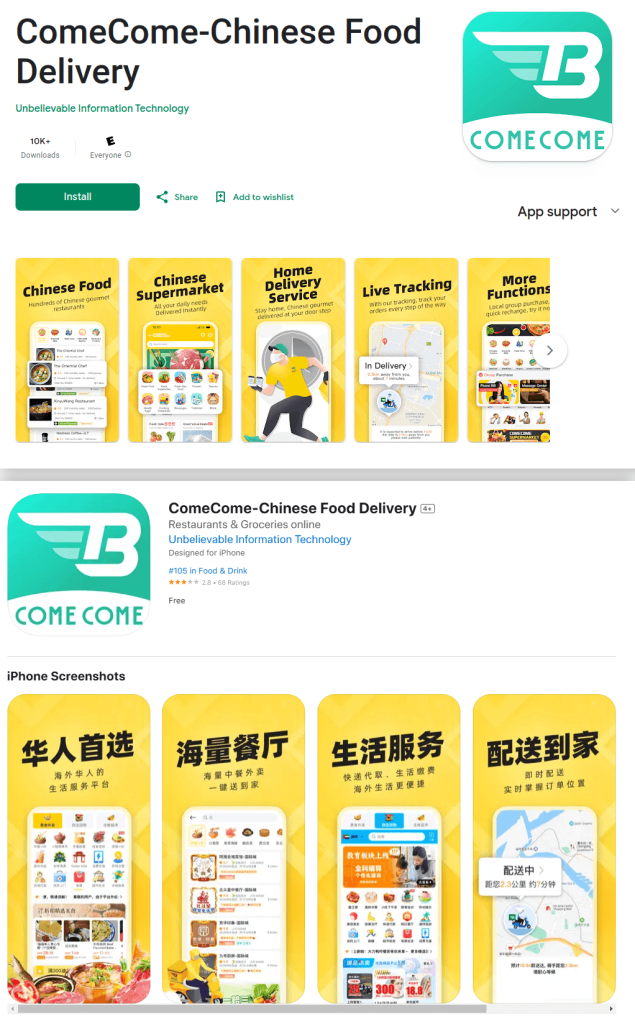

La primera aplicación en la que detectamos SparkCat fue un servicio de entrega de comida llamado ComeCome, disponible en los Emiratos Árabes Unidos e Indonesia. La aplicación infectada se encontró tanto en Google Play como en App Store.

El ladrón analiza las fotografías de la galería del teléfono inteligente, y para ello, es necesario que todas las aplicaciones infectadas soliciten permiso para acceder a las imágenes. En muchos casos, esta solicitud parece completamente legítima: por ejemplo, la aplicación de entrega de comida ComeCome solicitó acceso a un chat de atención al cliente justo al abrir el chat, lo que parecía completamente natural. Otras aplicaciones solicitan acceso a la galería al iniciar su funcionalidad principal, lo que parece inofensivo. Después de todo, quieres poder compartir fotografías en un servicio de mensajería instantánea, ¿verdad?

Sin embargo, tan pronto como el usuario concede acceso a fotografías específicas o a la galería completa, el malware comienza a revisar todas las fotos a su alcance en busca de algo valioso.

Robo impulsado por IA

Para encontrar datos de carteras criptográficas entre fotografías de gatos y puestas de sol, el troyano tiene un módulo de reconocimiento óptico de caracteres (OCR) incorporado sobre la base de Google ML Kit, una biblioteca universal de aprendizaje automático.

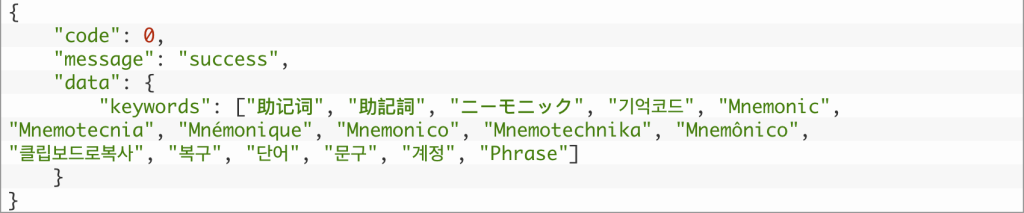

Dependiendo de la configuración de idioma del dispositivo, SparkCat descarga modelos entrenados para detectar el alfabeto relevante en las fotografías, ya sea latino, coreano, chino o japonés. Después de reconocer el texto en una imagen, el troyano lo compara con un conjunto de reglas cargadas desde su servidor de comando y control. Además de las palabras clave de la lista (por ejemplo, “mnemotécnica”), el filtro puede activarse mediante patrones específicos, como combinaciones de letras sin sentido en códigos de respaldo o ciertas secuencias de palabras en frases de seguridad.

Durante nuestro análisis, solicitamos una lista de palabras clave utilizadas para la búsqueda con OCR de los servidores C2 del troyano. Los ciberdelincuentes están claramente interesados en las frases utilizadas para recuperar el acceso a las carteras de criptomonedas, conocidas como mnemotécnicas

El troyano carga todas las fotografías que contienen texto potencialmente valioso en los servidores de los atacantes, junto con información detallada sobre el texto reconocido y el dispositivo del que fue robada la imagen.

Escala y víctimas del ataque

Identificamos 10 aplicaciones maliciosas en Google Play y 11 en App Store. En el momento de la publicación, todas las aplicaciones maliciosas habían sido eliminadas de las tiendas. Solo en Google Play, se registraron más de 242.000 descargas totales en el momento del análisis y nuestros datos de telemetría sugieren que aquel malware también estaba disponible en otros sitios y tiendas de aplicaciones no oficiales.

Entre las aplicaciones infectadas, se encuentran servicios de entrega populares y servicios de mensajería instantánea impulsados por IA tanto en Google Play como en App Store

A juzgar por los diccionarios de SparkCat, está “entrenado” para robar datos de usuarios en muchos países europeos y asiáticos, y la evidencia indica que los ataques han estado en curso desde, al menos, marzo de 2024. Es probable que los autores de este malware hablen chino con fluidez. Encontrarás más detalles sobre este tema, así como sobre los aspectos técnicos de SparkCat, en el informe completo en Securelist.

Cómo protegerte de los troyanos que usan OCR

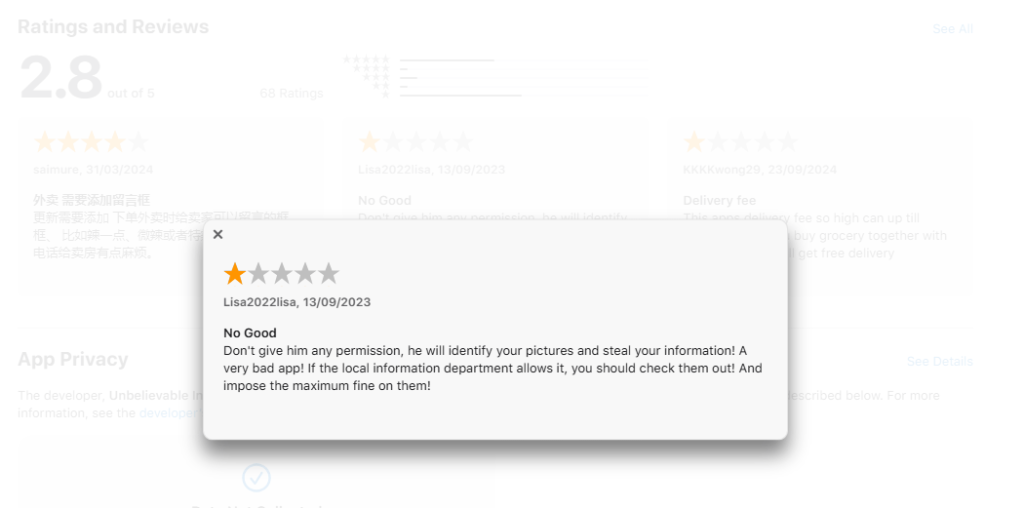

Lamentablemente, el viejo consejo de “solo descargar aplicaciones con altas calificaciones de las tiendas de aplicaciones oficiales” ya no es una solución milagrosa: incluso App Store ha sido infiltrada por un verdadero ladrón de información y han ocurrido incidentes similares en repetidas ocasiones en Google Play.

Por lo tanto, los criterios deben ser más estrictos: descarga únicamente aplicaciones con altas calificaciones y con miles, o mejor aún, millones de descargas, publicadas al menos varios meses atrás. Además, verifica los enlaces de las aplicaciones en fuentes oficiales (como el sitio web de los desarrolladores) para asegurarte de que no sean falsos, y lee las reseñas, especialmente las negativas. Y, por supuesto, asegúrate de instalar un sistema de seguridad integral en todos tus teléfonos inteligentes y ordenadores.

Ver reseñas negativas de la aplicación ComeCome en App Store podría haber disuadido a los usuarios de descargarla

También debes tener mucho cuidado al otorgar permisos a nuevas aplicaciones. Anteriormente, esto era principalmente una preocupación para la configuración de “Accesibilidad”, pero ahora vemos que incluso otorgar acceso a la galería puede facilitar el robo de datos personales. Si no estás completamente seguro de la legitimidad de una aplicación (por ejemplo, no es un servicio de mensajería instantánea oficial, sino una versión modificada), no le concedas acceso completo a todas tus fotografías y vídeos. Concede acceso solo a fotografías específicas cuando sea necesario.

Almacenar documentos, contraseñas, datos bancarios o fotografías de frases de seguridad en la galería de tu teléfono inteligente es sumamente inseguro: además de los ladrones como SparkCat, también existe siempre el riesgo de que alguien mire las fotografías o que las cargues accidentalmente en un servicio de mensajería instantánea o de intercambio de archivos. Esta información debe almacenarse en una aplicación exclusiva. Por ejemplo, Kaspersky Password Manager te permite almacenar y sincronizar de forma segura no solo contraseñas y tokens de autenticación de dos factores, sino también detalles de tarjetas bancarias y documentos escaneados en todos tus dispositivos, todo en formato cifrado. Por cierto, esta aplicación estará incluida si te suscribes a Kaspersky Plus o Kaspersky Premium.

Por último, si ya has instalado una aplicación infectada (la lista de ellas está disponible al final de la publicación de Securelist), elimínala y no la uses hasta que el desarrollador lance una versión corregida. Mientras tanto, revisa cuidadosamente tu galería de fotografías para evaluar qué datos pudieron haber obtenido los ciberdelincuentes. Cambia las contraseñas y bloquea las tarjetas guardadas en la galería. Aunque la versión de SparkCat que detectamos busca específicamente frases de seguridad, es posible que el troyano pueda reconfigurarse para robar otra información. En cuanto a las frases de seguridad de las carteras criptográficas, una vez creadas, no se pueden cambiar. Crea una nueva cartera de criptomonedas y transfiere todos tus fondos desde la cartera vulnerada (y luego abandónala por completo).

iOS

iOS

Consejos

Consejos