El 2013 será recordado por los usuarios y los profesionales TI como un año repleto de eventos en el sector de la seguridad informática. Hablamos, por ejemplo, de las revelaciones de Edward Snowden, los botnet de dispositivos móviles o el ransomware Cryptolocker, provocando todos ellos un gran impacto en la opinión pública y en las organizaciones gubernamentales. Siguiendo la tradición, este año los expertos de Kaspersky Lab han publicado, una vez más, un informe en VirusList sobre las amenazas más importante de los 12 meses anteriores. En este post os presentamos un resumen, el cual describe los casos más impactantes de 2013 que seguramente darán de qué hablar también en 2014.

1. Internet bajo vigilancia

Las publicaciones de los periódicos The Guardian y The New York Times, basadas en los documentos confidenciales proporcionados por Edward Snowden, han producido un gran revuelo en la Red y seguramente lo harán también en el futuro. El excontratista de la NSA ha facilitado a estos periódicos un volumen enorme de información secreta que demostraba cómo la agencia de seguridad nacional estadounidense controlaba el tráfico en Internet. Lo más grave es que no vigilaban objetivos o personas en concreto, sino el tráfico web en general. ¿Qué significa esto? La agencia americana recopilaban datos sobre cualquier individuo. Además, si gran parte de la documentación describía, obviamente, las actividades del gobierno de EE.UU., había pruebas de que también los servicios de inteligencia de otros países tenían sus propios sistemas de vigilancia. Después de esta noticia, los principales servicios de almacenamiento en la nube han empezado a adoptar sistemas criptográficos para proteger los datos de sus usuarios, incluso los enlaces a los datos en la intranet. Por otro lado, también las organizaciones gubernamentales han pensado en adoptar medidas de protección. Según Aleks Gostev, de Kaspersky Lab, estos eventos podrían llevar a una fragmentación en la misma Red y a la división en “zonas” nacionales protegidas por “grandes firewall”, como de hecho ya ocurre en China. Mientras tanto, los que quieren privacidad, incluso empresas o usuarios involucrados en negocios ilegales, se esconden en la “darknet”, una red paralela que garantiza anonimato a través de Tor y protocolos I2P.

2. Ataques dirigidos

Si en el pasado, las agencias y gabinetes gubernamentales llevaban a cabo la mayoría de los ataques dirigidos, en 2013 se han empezado a contratar también a cibercriminales. Recordamos, por ejemplo, el ataque IceFog, detectado por Kaspersky Lab, que afectó sobre todo a los usuarios de Mac. El espionaje industrial con el robo de datos corporativos incluido puede ser de gran ayuda para algunas compañías. Si en lugar de negocios, hablamos de asuntos de seguridad nacional, es más fácil que este tipo de vigilancia no esté tan mal visto. “Para estos ataques, las empresas tienen que contratar a grupos organizados de cibercriminales que proporcionan este tipo de servicios. Normalmente se hacen llamar ciberdetectives”, ha afirmado Gostev.

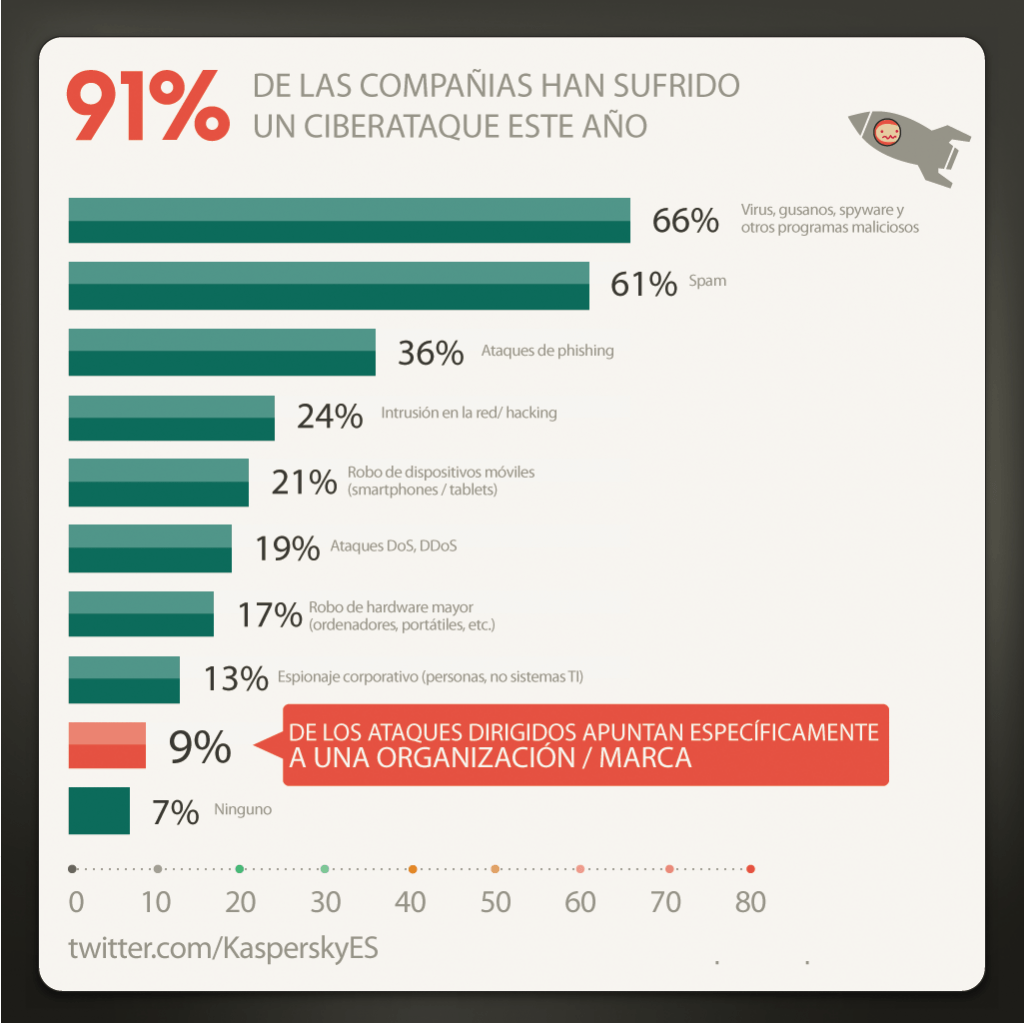

Los ataques dirigidos, hoy en día, tienen una gran influencia en los negocios. Una encuesta de B2B International encargada por Kaspersky Lab ha revelado que el 9% de las empresas ha sido víctima de ataques dirigidos.

Resulta muy interesante que no se trate solo de robo de datos. Por cuestiones empresariales, se pueden utilizar otros trucos como los ataques DoS o DDoS; se pueden borrar datos; colapsar los equipos a propósito; robar dinero directamente de otra compañía de la competencia o causar importantes daños en su imagen o reputación de marca. Así lo han declarado Vitaly Kamlyuk y Sergey Lozhkin en su informe sobre amenazas corporativas.

3. Botnet móviles

En los últimos años hemos visto cómo ha aumentado el número de amenazas contra dispositivos móviles. Los cibercriminales están explorando este nuevo mercado con gran potencial, el cual ofrece mecanismos muy sencillos para ganar dinero. En solo un año, nuestra base de datos de aplicaciones maliciosas ha crecido en 104.421 entradas, mientras que el número total de estas aplicaciones en los años anteriores había crecido en 44.000 entradas. La mayor parte de estas amenazas están diseñadas para el sistema operativo Android, con un porcentaje del 98%.

¿Qué son los botnets móviles? Redes que controlan de forma remota los dispositivos para fines maliciosos. Este malware cada vez es más común. Un 60% de los programas detectados incluyen fragmentos de un botnet en construcción. Los más conocidos son MTK y Opfake y sirven para muchas operaciones criminales online, desde el envío de spam a la distribución de otros malware.

4. Amenazas móviles cada vez más complejas

Además de aumentar en número, las amenazas móviles crecen en complejidad y, de hecho, los cibercriminales han conseguido trasladar las amenazas más comunes de Windows a las plataformas móviles. De momento, el troyano más complejo para Android es Obad, que explota tres vulnerabilidades al mismo tiempo y utiliza backdoor, botnet y SMS. En los próximos años, nos enfrentaremos a malware para Android cada vez más intrincado y a nuevos modelos de negocios como, por ejemplo, los blocker.

5. Chantaje informático

Los hackers obtienen ingresos con cualquier tipo de ataque o intrusión; de todas formas, no disponen de muchos medios para robar dinero directamente de los usuarios. Uno de ellos es apoderarse de los fondos de una tarjeta de crédito o de una cuenta bancaria online; otro es a través del ransomware, que se han difundido con gran éxito durante 2013 (especialmente el Cryptolocker). La diferencia más importante entre un Cryptolocker y otros tipos de blocker SMS es que el primero bloquea de verdad al equipo a través de la criptografía asimétrica creando una clave robusta y única para cada ordenador. El usuario puede descifrar los archivos de su ordenador solo si el cibercriminal le entrega la clave y el rescate puede llegar hasta los 3.000 dólares. Muchas veces los rescates se pagan en Bitcoins.

6. Criptomonedas

La idea de los Bitcoin nació en 2009, pero este año se ha registrado un gran crecimiento de este divisa digital y el consecuente aumento repentino de la tasa de cambio. Si a principios de 2013 un bitcoin valía 13 dólares, en abril ha pasado a 260 dólares y, después de una temporada de estabilidad, ha llegado a los 1.000 dólares. Los bitcoins están muy valorados por su sistema de pago descentralizado y por la anonimato que otorga a sus propietarios. Por eso, no hay que maravillarse por su popularidad entre los cibercriminales y por estar involucrada en varios accidentes informáticos, como la violación de la seguridad de los servicios de pago en bitcoins o el mismo robo de esta moneda entre usuarios.

7. Ataques bancarios

En los últimos años, la amenaza bancaria más peligrosa consistía en interceptar las confirmaciones por SMS de los movimientos online; los cibercriminales conjugaban troyanos de PC y móviles para trabajar en conjunto. En cambio, en 2013 ha cobrado protagonismo el malware móvil, capaz de atacar a los servicios bancarios sin la ayuda de un PC. Existen diferentes métodos de ataque, como el robo de los datos de la tarjeta de crédito y de las transferencias de dinero. Los troyanos pueden también verificar el saldo de las cuentas afectadas para sacar el máximo partido de la operación.

8. Un número increíble de accidentes que afectan a la seguridad

Si en 2013 no os habéis enfrentado a ningún ataque informático, probablemente es porque tenéis un buen antivirus. Las estadísticas confirman que las posibilidades de esquivar estos ataques son muy bajas, sobre todo considerando que durante este año Kaspersky Lab ha registrado más de 5 billones de ataques y 315.000 muestras nuevas de malware.

9. La Red peligrosa

Estados Unidos y Rusia son los países donde se alberga el mayor número de servidores de malware, con un porcentaje, respectivamente, del 25,5 y 19,4%. Les siguen Alemania y Holanda con un 12% cada uno, mientras que el resto de los países están a un 3,5% o incluso menos. Vietnam está entre los 10 países más peligrosos, en cambio China ha bajado de la octava posición hasta la 21º, gracias, según Christian Funk y Maria Garnaeva de Kaspersky Lab, a la implementación de reglas más estrictas para el registro de los dominios y de hosting. Los ciudadanos de Rusia, Austria y Alemania, así como los de la Comunidad de Estados Independientes y los países asiáticos, son los que corren el mayor riesgo de ser víctimas de ataques informáticos. Los porcentajes de riesgo más bajos son para República Checa, Eslovaquia y Singapur. Los métodos más utilizados comprenden técnicas de ingeniería social y los exploits de las vulnerabilidades Java; este último, cuenta con más del 90% de todas las vulnerabilidades explotadas por los cibercriminales.

10. ¿El enlace más débil?

El mundo de la seguridad informática está en continua evolución pero siempre hay una constante: las personas. Son ellas las que ingenuamente se dejan engañar por trucos de ingeniería social (la probabilidad de que eso ocurra es muy alta en casos de ataques dirigidos), que acceden a tiendas online no fiables para adquirir aplicaciones para sus dispositivos móviles, que no prestan atención a la barra del navegador e insertan sus datos bancarios en páginas web de phishing y que, naturalmente, utilizan contraseñas como “12345” para proteger sus cuentas. Solo un programa de educación informática a largo plazo dirigido a los usuario nos llevará a un mundo online más seguro, del que todos podremos disfrutar.

amenazas

amenazas

Consejos

Consejos