Recientemente, los expertos del Kaspersky Lab detectaron un esquema sospechoso que permite a los estafadores apoderarse de datos personales sin necesidad de utilizar el nombre y la contraseña del usuario. Los criminales cibernéticos no intentan usurpar los credenciales de sus víctimas, en su lugar, actúan de una forma mucho más inteligente.

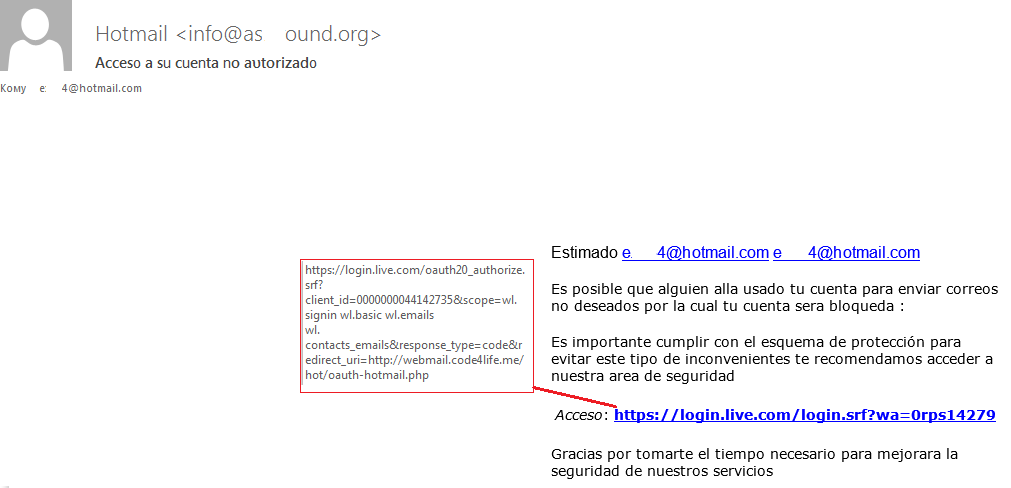

Las víctimas reciben correos electrónicos con peticiones para seguir un enlace a un servicio oficial y, una vez allí, introducir una contraseña, de lo contrario sus cuentas quedarán bloqueadas. Sorprendentemente, el enlace lleva realmente a la página web del desarrollador, por ejemplo, a la página web de Windows Live.

Tras su autorización, la víctima recibe la solicitud de una aplicación desconocida para aceptar toda una serie de permisos. Entre otras cosas, pueden solicitar el ingreso automático, acceso a la información del perfil, la lista de contactos y la lista de direcciones de correo electrónico. Al conceder estos derechos, les damos acceso a los criminales cibernéticos a nuestros datos personales.

Al hacer esto, individuos desconocidos recolectan en secreto toda clase de información, presumiblemente para usos fraudulentos. Por ejemplo, pueden usarla para distribuir spam o enlaces dirigidos a páginas maliciosas o fraude cibernético o phishing.

¿Cómo funciona?

Existe un protocolo de seguridad para la autorización muy práctico llamado OAuth, que permite a los usuarios desbloquear el acceso limitado de sus recursos protegidos (listas de contactos, agenda y otro tipo de información personal) sin compartir sus credenciales. Lo utilizan frecuentemente las aplicaciones para redes sociales cuando necesitan, por ejemplo, acceso a las listas de contacto de los usuarios.

Como las apps de las redes sociales también utilizan OAuth, tu cuenta en Facebook tampoco está a salvo. Una app maliciosa puede usar el acceso a la cuenta de usuario para enviar spam y archivos maliciosos, además de links fraudulentos.

7 pasos para evitar ataques de #phishing en tu cuenta de #Facebook https://t.co/jDwKAjHCBv pic.twitter.com/WrYagYQ5kI

— Kaspersky España (@KasperskyES) May 22, 2015

Ha pasado un año desde que se descubrió la naturaleza permeable de OAuth. A principios de 2014 un estudiante de Singapur describió posibles técnicas para apoderarse de los datos de los usuarios tras su autentificación. Sin embargo, esta es la primera vez que vemos cómo una campaña de phishing se utiliza para practicar estas técnicas.

Qué puedes hacer para estar protegido:

- No sigas ningún enlace recibido mediante correo electrónico o en un mensaje privado en las redes sociales.

- No permitas el acceso a tus datos personales a las aplicaciones que no conoces.

- Antes de aceptar nada, lee detenidamente las descripciones de los derechos de acceso a la cuenta que la aplicación solicita.

- Lee las críticas de los usuarios y los comentarios que existen de la aplicación en Internet.

- También puedes revisar y cancelar los derechos de las aplicaciones ya instaladas en la configuración de la cuenta o del perfil de cualquier red social o servicio web. Y te recomendamos encarecidamente que sigas todas estas instrucciones lo antes posible.

amenazas

amenazas

Consejos

Consejos