La historia de Naoki Hiroshima y su nombre de usuario en Twitter nos enseña la importancia de adoptar un enfoque holístico en relación a la seguridad en Internet; además, nos indica la realidad de los hechos, o sea que nuestras cuentas en la Red están enlazadas entre ellas de una manera que a veces ni entendemos. Por este motivo, la seguridad se ha convertido en algo verdaderamente importante.

El nombre de usuario de Hiroshima era una sola letra: @N. Se dice que muchas personas le han ofrecido grandes cantidades de dinero para comprar su nombre de usuario. No lo hemos verificado personalmente, pero él sostiene que le han ofrecido hasta 50.000 dólares para obtener el acceso a su perfil. Afirma también haber recibido regularmente mails con instrucciones para la recuperación de la contraseña porque muchas personas habían intentado acceder a su cuenta.

Si queréis leer toda la historia, podéis encontrarla en este enlace de Next Web. En resumen, un hacker supuestamente consiguió entrar en la cuenta de email de Hiroshima y en los dominios de GoDaddy registrándose a través de los últimos cuatro dígitos de su tarjeta de crédito (el hacker obtuvo este dato violando la seguridad de la cuenta de un empleado que trabajaba en Paypal en el servicio de atención al cliente). Esta historia se parece mucho a la de Matt Honan (nombre de usuario @mat) que, según un artículo de Wired de 2012, perdió en una hora toda su vida digital. Honan ingenuamente tenía enlazadas todas sus cuentas, así que el hacker solo tuvo que comprometer una de ellas para provocar un efecto dómino desastroso.

Antes de todo, me gustaría precisar que no existe un método seguro al 100% para proteger todos nuestros datos en la Red, sobre todo porque cada usuario tiene necesidades diferentes según las cuentas que ha creado. Lo mejor que podemos hacer es examinar los servicios más utilizados por los usuarios e intentar establecer una serie de normas generales que podrían ser útiles para evitar que un hacker pueda atacar estas cuentas.

Así que hay que considerar este artículo como un intento de dar un enfoque holístico a la seguridad informática y, en particular, a la manera de mantener seguras las diferentes cuentas en la Red. A partir de este mes empezaremos a publicar en nuestro blog unos tutoriales que os explicarán cómo garantizar la seguridad para varios tipos de cuentas, las más utilizadas por los usuarios. Para tener una idea de cómo será, os invitamos a mirar nuestro tutorial de seguridad sobre Twitter (en inglés).

Antes de empezar, un par de prerrequisitos fundamentales: hay que dotarse de un producto antivirus robusto para tener una protección adecuada frente a los keylogger, a los troyanos y a otras amenazas maliciosas. Luego es muy importante instalar siempre las actualizaciones. Si no se toman estas precauciones básicas, todas las medidas de las que hablaremos serán inútiles.

Otros consejos generales antes de entrar en detalle: es necesario elegir contraseñas únicas y diferentes para cada cuenta. Si os cuesta recordarlas todas, podéis utilizar una herramienta de gestión de contraseñas.

Además, tenéis que crear una cuenta de email que servirá solo para recuperar las contraseñas de otros perfiles. Es recomendable que se trate de una cuenta separada y que nadie, excepto vosotros mismos, sepa de su existencia. En realidad, sería mejor crear más de una cuenta de este tipo, por si hay alguna situación imprevista. Entendemos que os moleste tener muchísimas correos electrónicos diferentes, pero Microsoft o Yahoo ofrecen la opción de crear alias, muy útiles para los usuarios que quieren expandir su vida digital pero tomando algunas medidas de seguridad. Por ejemplo, para la cuenta johndoe@outlook.com se puede crear una dirección alias que podría ser [dirección secreta]@outlook.com y que lleva a la misma dirección de email original.

Este correo electrónico es crucial porque si alguien se apodera de él, tendrá el control del resto de nuestras cuentas.

Empezamos con Google. La primera cosa que hay que hacer es proteger la cuenta de Google indicando una dirección de email para la recuperación de la contraseña. Si alguien entra en la cuenta, podéis enviar una nueva contraseña a esta dirección y volver a acceder a vuestro perfil. Deberíais también enlazar la cuenta con un dispositivo móvil para poder habilitar la verificación doble, de la que hablaremos en unos momentos.

La cuenta de Google tiene una sección de autorizaciones, donde podéis echar un vistazo a todas las aplicaciones y servicios que tienen acceso a vuestra cuenta. Os aconsejamos entrar en esta sección de vez en cuando para verificar que todo esté en orden. Si notáis algo raro o algo que no reconocéis, tendríais que hacer una pequeña investigación y si todavía tenéis alguna duda, revocad el acceso de esta aplicación a vuestra cuenta. Probablemente, se trata de una aplicación legal, o podría ser también una app maliciosa que podría dar acceso a vuestro perfil de Google a personas no autorizadas.

Como anticipamos, conectar la cuenta con un dispositivo móvil sirve para configurar el sistema de verificación doble. Cada vez que hay un intento de acceso a la cuenta a través de un nuevo dispositivo, tendréis que dar vuestro consentimiento insertando un código de 6 dígitos enviado por SMS a vuestro móvil. Hay que admitirlo, este mecanismo es un poco fastidioso, pero es una barrera muy útil porque si algún hacker quiere entrar en vuestra cuenta, antes tendría que robar el teléfono o hackear al mismísimo Google. Además, podéis configurar contraseñas específicas si accedéis a Gmail a través de vuestro smartphone, que no soporta este sistema. Aunque no es lo ideal, también es una buena solución. Os explicaremos todo más adelante en uno de nuestros tutoriales.

Además de la verificación doble, deberíais configurar unas alertas, para que os llegue un mensaje cada vez que alguien intente cambiar la contraseña o acceda a la cuenta desde un lugar inusual. Echad un vistazo a la “Actividad Reciente” de vez en cuando para ver si hay actividades sospechosas; si notáis algo raro, tal vez sea mejor cambiar la contraseña. Los dispositivos Android y Google Wallet, accesibles a través de la cuenta de Google, contienen información confidencial como datos de la tarjeta de crédito, por eso es indispensable que todo esté bien protegido.

Merece la pena verificar también las medidas de seguridad de los diferentes sistemas de pago, como el servicio de tarjetas de crédito, las cuentas bancarias por Internet e incluso los servicios específicos de Google. Además, mucha gente utiliza Google en combinación con el propio dominio. Es aconsejable repetir una vez más que un hakcer podría atacar el dominio y utilizarlo como arma de chantaje para acceder a otra cuenta (como en el caso de @N) o para comprometer otras cuentas (como en el caso de @mat).

Apple

Lo mismo de Google puede valer para vuestro ID de Apple (si tenéis uno). Para hacer esto, tenéis que ir a appleid.apple.com; aquí podéis establecer el sistema de verificación doble, así os llegará un código de acceso al dispositivo móvil cada vez que se intenta hacer un cambio en la cuenta ID de Apple. Es una opción muy útil por dos razones; la primera es que representa una segunda barrera de entrada después de la contraseña. La otra razón es que si llega un SMS cuando no estáis accediendo al ID de Apple, entonces es probable que alguien no autorizado esté intentando entrar. Además, probablemente ya habéis establecido unas preguntas de seguridad. Aseguraos de que no sea fácil llegar a las respuestas. Las preguntas pre-configuradas no son lo ideal, pero si hay que utilizarlas, mejor elegir preguntas subjetivas para las que un hacker no pueda encontrar las respuestas en Internet. Os recomiendo crear una dirección mail de recuperación solo en caso de que la situación se ponga seria. La dirección que habéis vinculado a vuestra cuenta de Apple debería servir como mail de recuperación principal, pero mejor tener otra más. Tal vez no hace falta decirlo, pero aseguraos de que la contraseña de vuestra cuenta ID de Apple sea robusta y diferente de otras ya utilizadas.

N.B.: Algunos servicios (como en la historia de @N) aceptan los últimos cuatro dígitos de una tarjeta de crédito como prueba de que el usuario que está accediendo es el propietario de la cuenta. Apple no es uno de estos servicios, no obstante, es una buena idea tener una tarjeta de crédito solo para esto. De este modo, si un hacker consigue acceder a los últimos 4 dígitos de la tarjeta, solo se comprometerá un servicio y no todos los que utilizan esta forma de verificación.

PayPal

Hay dos teorías sobre este servicio. Por un lado, una cuenta PayPal es una forma de acceso a las cuentas bancarias de los usuarios. Por el otro, puede ser un método eficaz para limitar la exposición de los datos bancarios a vendedores externos. Por ejemplo: si compráis algo desde la página web de una pequeña tienda, no se puede saber qué pasa realmente cuando se realiza la operación de pago. En este tipo de casos, no podemos saber si se están almacenando datos sensibles (como el código CVV de la tarjeta) de forma cifrada o no. En tales situaciones, cuando no estáis seguros de cómo se llevan a cabo las transacciones por Internet, puede ser una grande idea utilizar una cuenta de PayPal.

Además (y es un mérito) PayPal ofrece un servicio verdaderamente conveniente, muchas personas yo lo utilizan diariamente y está aceptado en muchas tiendas online. Desde el punto de vista de la seguridad, PayPal ofrece a los usuarios algunas medidas de protección. Una de las opciones es establecer un límite de dinero que se puede sacar de la cuenta (eso no vale, claramente, si un hacker accede a vuestra cuenta porque puede subir este límite como quiera). De todas formas, es muy recomendable utilizar esta opción.

Otra opción es la “Clave de Seguridad” que, al fin y al cabo, es un sistema de verificación doble. El usuario tiene un par de opciones a su disposición. Una, que es gratis, es un sistema estándar de doble factor por SMS. Se inserta el número de móvil, se aceptan las condiciones de uso, y PayPal envía un código de acceso cada vez que se quiere acceder a la cuenta. Como ya hemos dicho antes, se trata de una segunda barrera de protección y puede ser una forma de alerta en el caso de que alguien quiera acceder a la cuenta sin permiso. Además, pagando 30 dólares, PayPal envía un generador de contraseñas. Pulsando el botón en esta tarjeta se genera un código que se puede utilizar solo una vez.

También existe la posibilidad de cambiar el sistema de validación para las llamadas al servicio de atención al cliente. Por defecto, se trata del número de tarjeta de crédito, si no se puede configurar un código numérico especial.

Aparte de todo esto, aseguraos de elegir una contraseña robusta y de vincular la cuenta a un dispositivo móvil. De este modo os llegarán alertas cuando alguien modifique la contraseña o haya alguna otra actividad sospechosa.

En nuestro artículo de Threatpost podéis encontrar una explicación detallada sobre las opciones de seguridad y privacidad de Twitter. En general lo de siempre, os aconsejamos utilizar una contraseña robusta y activar el sistema de verificación doble, que en Twitter se llama “Verificación de inicio de sesión”.

Es importante activar también esa opción que requiere insertar algunos datos personales antes de poder reconfigurar la contraseña. Además, es fundamental activar las notificaciones por mail o SMS en caso de menciones o mensajes directos: si alguien hackea la cuenta y empieza a enviar mensajes de spam o tuits que contienen malware, es muy probable que vuestros amigos os avisen mediante un mensaje directo. De esto modo, sabréis inmediatamente que algo está pasando y podéis tomar las medidas necesarias.

Hay que prestar atención también a las aplicaciones vinculadas a la cuenta y verificar que todo esté en orden. Además, si hay algunas aplicaciones que ya no utilizáis, es aconsejable revocar el acceso, porque los hackers podrían ser una puerta a vuestra cuenta.

Lo mismo vale para Facebook. Lo primero es establecer cuáles son los navegadores seguros para acceder a esta red social (si no lo habéis hecho ya). Configurad la cuenta para que os llegue una notificación si alguien intenta acceder desde un navegador no autorizado. Hay que configurar también las autorizaciones de acceso: os llegará un SMS con un código por si acaso alguien intenta acceder a vuestra página personal desde un navegador no autorizado. Otra opción es el generador de códigos, otro sistema parecido al doble factor. En lugar de recibir un SMS, se accede a Facebook a través de la aplicación en el móvil, que genera un código de acceso. Como ocurre con Google, se pueden configurar diferentes contraseñas para cada aplicación; Facebook además permite establecer una lista de amigos de confianza. Es otra manera de recuperar la cuenta en caso de emergencia, o sea cuando no se puede acceder al mail para reconfigurar la contraseña en caso de hackeo de la cuenta de Facebook. Finalmente, os aconsejamos echar un vistazo a las sesiones y asegurarse de que nadie haya entrado en vuestra cuenta sin vuestro consentimiento; luego verificad todos los dispositivos presentes en la lista de los “dispositivos de confianza”.

Amazon

A menudo utilizamos Amazon como una especie de proxy para tiendas online. El primer consejo es seguramente no almacenar los datos de la tarjeta de crédito, consejo válido para cualquier tienda online. Algunas tiendas no dejan elegir: una vez introducido el número de tarjeta de débito o de crédito, ellos la guardan. Otras tiendas preguntan si queremos almacenar los datos o utilizarlos solo una vez. Amazon, por ejemplo, guarda los datos pero brinda la oportunidad de gestionarlos y, por ejemplo, borrar dicha información después de la compra.

Aparte de esto, por lo que sabemos los servicios de web hosting de Amazon ofrecen un sistema de verificación doble, aunque no sucede lo mismo para los servicios de compra online. Así que aseguraos de elegir una contraseña robusta, de utilizar una cuenta de email adecuada para la recuperación de la contraseña y de vincular la cuenta de Amazon a un dispositivo móvil.

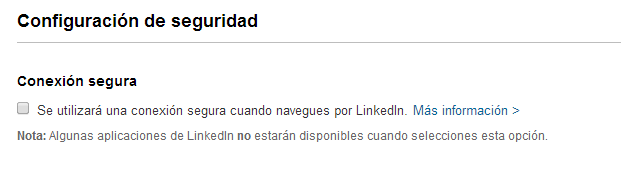

Al igual que en Facebook, también es necesario en LinkedIn entrar en las opciones de configuración de la cuenta y habilitar las conexiones seguras en HTTPS. Además, también es posible activar el sistema de verificación doble. Aparte de todo esto, en general es recomendable compartir la menor información personal posible, especialmente en LinkedIn donde se muestra el lugar de trabajo. Cuanto más información se publica, mayor es la probabilidad que un hacker utilice los datos para entrar en vuestras cuentas. Además, los ciberdelincuentes pueden utilizar la información sobre vuestro trabajo para ataques de phishing dirigidos a los compañeros de oficina.

Yahoo

Hace poco Yahoo implementó la conexión segura HTTPS. Una buena noticia. También ofrece un sistema de verificación doble. Asimismo, no olvidéis establecer una dirección de email para casos de emergencia. En Yahoo encontraréis las preguntas de seguridad, así que os aconsejamos esforzaros en dar respuestas difíciles de averiguar.

Yahoo ofrece también una protección anti-phishing, un sello especial para acceder a la propiedad Web legítima de Yahoo. De este modo, si alguien entra en un enlace de phishing que redirecciona a una página que parece de Yahoo, gracias al sello podéis averiguar si se trata de una página segura o no.

Microsoft

Otro servicio de Microsoft al que hay que prestar mucha atención es Xbox Live, sobre todo teniendo en cuenta la conectividad de Xbox One, la nueva consola de Microsoft. Conectándose a la cuenta de Xbox Live se puede activar el sistema de verificación doble, indicando un email para recuperar la contraseña y eligiendo si se desea recibir notificaciones de seguridad. Estas son medidas importantes para mantener un buen nivel de seguridad en la cuenta Xbox Live, sobre todo si está asociada al número de tarjeta de crédito (como ya hemos dicho, se pueden utilizar los últimos cuatro dígitos de la tarjeta para comprobar otras cuentas).

apple

apple

Consejos

Consejos