Tecnología anti-rootkit y de corrección

El rootkit es un programa malicioso que utiliza diferentes técnicas para ocultar el código y las actividades maliciosas de las soluciones de detección y contrarresta los intentos de reparación por parte del antivirus. La tecnología antirootkit, que forma parte de la protección de varios niveles de última generación de Kaspersky, detecta la infección activa de estos programas de rootkit y corrige los sistemas de este tipo de infección.

En la mayoría de los casos, un rootkit incluye un controlador (o una cadena de controladores), funciones en modo kernel y realiza algunas o todas las funciones siguientes:

- Ocultar los archivos en el almacenamiento (HDD), las claves y los valores del registro de Windows, los procesos en el sistema, los módulos cargados, las regiones de la memoria (en caso de malware sin filtro), las actividades de red, los sectores del disco, otros objetos y artefactos

- Contramedidas contra la modificación o eliminación del rootkit mediante antivirus en caso de detección, incluida la restauración de los modificados

- Suministro de acceso al kernel del sistema operativo para código/aplicaciones maliciosas (en aras de la finalización de los procesos antivirus), inyección de código malicioso en procesos legítimos, interceptación del tráfico de red (descubrimiento), intercepción de pulsaciones (keyloggers), etc.

El objetivo de los creadores de malware es dirigir su código malicioso durante largos períodos sobre un host, incluso en el caso de ejecutar un software antivirus. Para este fin, deben emplear técnicas diferentes para obstaculizar la detección y corrección de la infección activa. Pueden utilizar métodos documentados y no documentados del sistema operativo. Se sabe que los rootkits utilizan diferentes enfoques de interceptación en el modo de usuario y en el modo de núcleo, manipulaciones con objetos (DKOM), técnicas para evitar controladores de filtro y funciones de devolución de llamada, etc. Para admitir persistencia en el sistema de la víctima, los rootkits deben comenzar a ejecutar en las primeras fases de arranque del sistema operativo, de modo que infectan los sectores de arranque como el registro de arranque principal (MBR ) y el registro de arranque de volumen (VBR). El rootkit con esta funcionalidad se denomina "bootkit".

Tecnologías anti-rootkit de Kaspersky

- Buscar infecciones activas en la memoria del sistema operativo

- Analizar todas las ubicaciones posibles que se utilizan para la ejecución automática

- Corregir en caso de detección activa de infecciones, recuperación en una fase temprana de arranque del sistema operativo

- Neutralizar las infecciones activas durante la instalación del producto en el sistema infectado

Esta complicada tecnología de protección de varios módulos implementa dos métodos para la detección y neutralización de la infección activa: exacta y genérica. Los productos de Kaspersky utilizan ambos métodos.

Método exacto: los procedimientos de detección y neutralización están dirigidos a técnicas específicas de rootkit, como la ocultación de presencia o neutralizaciones a corrección del antivirus. Este método permite la protección contra un rootkit dentro de un período de tiempo corto para cubrir los brotes actuales, lo que ahorra más tiempo para desarrollar un método más genérico.

Método genérico: el rootkit analiza los procesos activos, los módulos del sistema, la memoria, los objetos de ejecución automática y proporciona acceso al código de malware a otros componentes antivirus como un emulador, el motor antivirus, la heurística estática, la heurística basada en comportamiento con la ayuda del modelo de aprendizaje automático, etc. En caso de que se active mediante cualquiera de los componentes indicados, el anti-rootkit desinfecta el sistema.

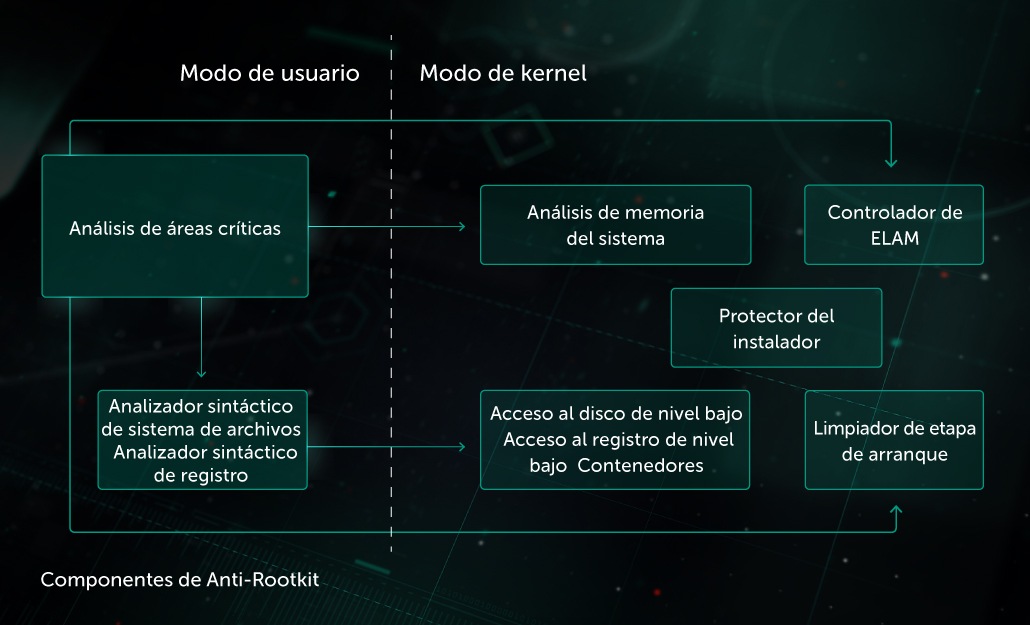

Componentes de anti-rootkit

- Protector del instalador: contrarresta la infección activa durante la instalación del producto de seguridad en el sistema de la víctima

- Acceso de bajo nivel al disco, acceso al registro de bajo nivel, contención: proporcionar acceso de bajo nivel al disco duro y al registro de Windows, omitiendo diferentes métodos de interceptación de acceso. Contiene la implementación de técnicas de contención de infección activa durante un período de corrección

- Limpiador de etapa de arranque: corrige la etapa inicial del arranque del sistema operativo

- Analizador de memoria del sistema: módulo para buscar y corregir rootkits en el sistema de memoria

- Analizador de sistema de archivos, analizador del registro: analiza numerosos formatos del sistema de archivos y del registro de Windows

- Analizador de áreas críticas: módulo para analizar y corregir los objetos de ejecución automática; se beneficia de los módulos descritos anteriormente.

Una forma de amenaza que ha crecido durante los últimos años es la de los rootkits que se ocultan en el firmware. Este tipo de malware es muy peligroso, ya que comienza a ejecutar en las primeras etapas del arranque del sistema operativo, por lo que el código malicioso puede permanecer en el sistema incluso después de que se formatee el disco y se reinicie el sistema operativo. Los primeros rootkits UEFIse descubrieron en 2015. Durante los años posteriores, se detectaron varios ataques APT exitosos utilizando este tipo de rootkits.

Para contrarrestar esta amenaza, nuestro conjunto de tecnologías anti-rootkit incluye un analizador de firmware, que analiza el contenido del BIOS de ROM cuando se ejecuta el analizador de áreas críticas. Esta tecnología puede funcionar para los sistemas que se inician en modo UEFI o en modo heredado (BIOS).

El analizador del firmware funciona de la siguiente manera:

- Un controlador especial descarga el contenido del BIOS de ROM.

- El analizador inspecciona el volcado utilizando la heurística específica para la detección de rootkits.

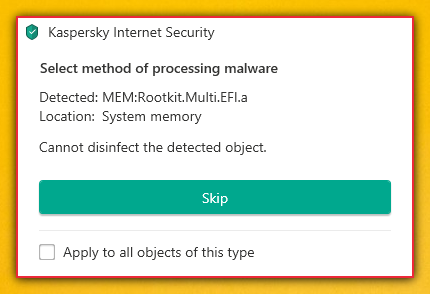

- Si se detecta un código malicioso, se notifica al usuario mediante una alerta que muestra la ubicación del malware (memoria del sistema) y el modo en el que se inició el sistema (veredicto 'MEM:Rootkit.Multi.EFI.a' para el modo UEFI, veredicto 'EM:Rootkit.Multi.BIOS.a' para el modo heredado).

- Debido a que la reescritura del BIOS de ROM es una operación potencialmente peligrosa y depende de la plataforma, no se realiza la corrección automática para este tipo de infección. Si se detecta un rootkit, debe ponerse en contacto con nuestro servicio de asistencia técnica para obtener instrucciones sobre cómo reescribir manualmente el BIOS de ROM. En el peor de los casos, es posible que deba sustituir la placa base.

Alerta de detección de rootkits UEFI proveniente de Kaspersky Internet Security

El analizador de firmware de Kaspersky detecta todos los rootkits de UEFI conocidos, incluidos Hacking Team (VectorEDK), Lojax (DoubleAgent) y Finfish. La heurística dedicada se actualiza regularmente, según los estudios de los nuevos rootkits detectados por los expertos de Kaspersky y otros proveedores. El analizador de firmware se utiliza en todos nuestros productos principales (Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Endpoint Security for Business, etc.).