Prevención de exploits

Prevención de exploits (EP), que forma parte de la solución de protección en varios niveles y de última generación de Kaspersky, apunta específicamente al malware que aprovecha las vulnerabilidades del software. Se ha diseñado para añadir una capa adicional de protección para los programas y las tecnologías que reciben ataques con mayor frecuencia. EP proporciona una forma eficiente y no invasiva de bloquear y detectar exploits conocidos y desconocidos. EP es una parte integral de las funcionalidades de detección basadas en comportamiento de Kaspersky.

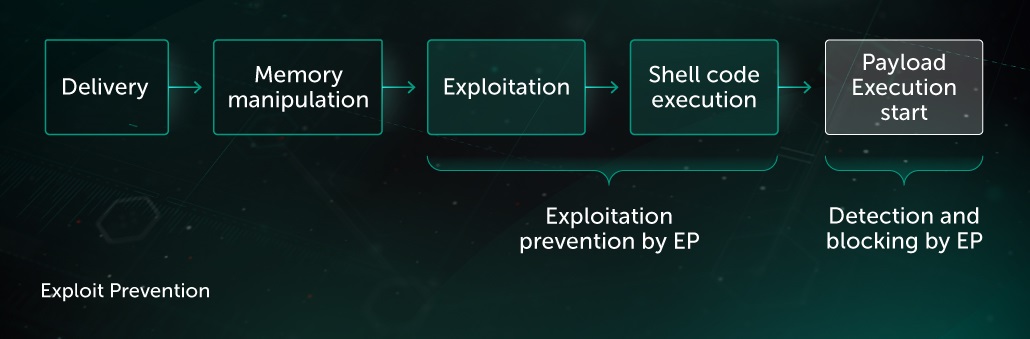

Las "cadenas de ataques" de exploits constan de varias etapas. Por ejemplo, los exploits basados en web a menudo utilizan ataques de descargas ocultas. La infección comienza cuando una víctima visita un sitio web infectado con código JavaScript malicioso. Después de varias comprobaciones, a la víctima se la redirige a una página de inicio con un exploit de Flash, Silverlight, Java o navegador web. Por otro lado, en el caso de las vulnerabilidades de Microsoft Office o Adobe Reader, el vector de infección inicial puede ser un correo electrónico de phishing o un archivo adjunto malicioso.

Después de realizar la etapa inicial de entrega, el atacante aprovecha una o más vulnerabilidades de software para controlar el flujo de ejecución del proceso y se mueve a la etapa de explotación. Debido a las atenuaciones de seguridad integradas del sistema operativo, no es posible ejecutar el código arbitrario directamente, por lo que el atacante debe evitarlos primero. Una explotación correcta permite ejecutar el shellcode, donde el código arbitrario del atacante empieza a ejecutarse y produce finalmente la ejecución de la carga. Los paquetes se pueden descargar como un archivo o incluso cargarse y ejecutarse directamente desde la memoria del sistema.

Independientemente del método de realización de los pasos iniciales, el objetivo final de un atacante es iniciar la carga y la actividad maliciosa. Iniciar otra aplicación u otro subproceso de ejecución puede resultar muy sospechoso, especialmente si se sabe que la app en cuestión no tiene dicha funcionalidad.

La tecnología de prevención de exploits supervisa esas acciones y detiene el flujo de ejecución de una aplicación, aplicando análisis adicionales para verificar si la acción que se ha intentado realizar era legal o no. La actividad del programa que ha tenido lugar antes del inicio del código sospechoso (cambios de memoria, en concreto, de áreas de memoria, así como el origen del inicio de código que se ha intentado realizar) se utiliza para determinar si la acción la ha realizado un exploit.

EP también aplica una serie de mitigaciones de seguridad para abordar la mayoría de las técnicas de ataque que se utilizan en exploits, incluido secuestros de DLL, inyección de DLL reflectante, asignación de Heap Spray, giro de pila, etc. Esos indicadores de comportamiento adicionales, que proporciona un mecanismo de seguimiento de ejecución del componente de detección de comportamiento, permiten que la tecnología bloquee con confianza la ejecución de la carga útil.